Vírus de computador conhecidos nos últimos 10 anos. Os vírus mais perigosos de toda a história dos computadores

13.03.2011

A época em que os primeiros vírus apareceram é geralmente considerada o início da década de 1970. Foi então que surgiu o programa Creeper, escrito pelo funcionário da BBN (Bolt Beranek e Newman), Bob Thomas. O Creeper tinha a capacidade de se mover entre servidores. Uma vez no computador, ele exibia a mensagem “I’M THE CREEPER... CATCH ME If YOU CAN” (“I’m a Creeper... Catch me if you can”).

Rastejador

A época em que os primeiros vírus apareceram é geralmente considerada o início da década de 1970. Foi então que surgiu o programa Creeper, escrito pelo funcionário da BBN (Bolt Beranek e Newman), Bob Thomas. O Creeper tinha a capacidade de se mover entre servidores. Uma vez no computador, ele exibia a mensagem “I"M THE CREEPER... CATCH ME If YOU CAN” (“Eu sou um Creeper... Pegue-me se puder”). Em sua essência, este programa não era ainda um vírus de programa de computador completo. O Creeper não executou nenhuma ação destrutiva ou de espionagem. Mais tarde, outro funcionário da BBN, Ray Tomlinson, escreveu o programa Reaper, que também se movia de forma independente pela rede e, quando detectou um Creeper, interrompeu sua operação. Operação.

Cloner de alce

Mais semelhante a um vírus moderno foi o programa Elk Cloner, identificado em 1982. Ele se espalhou infectando o sistema operacional DOS do Apple II, armazenado em disquetes. Quando um disquete não infectado foi encontrado, o vírus se copiou nele. A cada 50 downloads, o vírus exibia um pequeno poema cômico na tela. Embora esse vírus não tenha a intenção de causar danos, ele pode corromper o código de inicialização em disquetes de outros sistemas. O autor deste vírus é considerado um estudante de 15 anos de Pittsburgh, Rich Skrenta. Inicialmente, amigos e conhecidos do autor, bem como seu professor de matemática, foram vítimas desse vírus de computador.

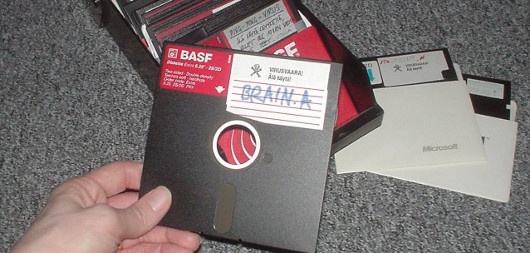

Cérebro

A primeira epidemia viral foi registrada em 1987. Foi causado pelo vírus cerebral. É o primeiro vírus de computador criado para PCs compatíveis com IBM PC. Seu desenvolvimento foi inteiramente baseado em boas intenções. Foi lançado por dois irmãos proprietários de uma empresa de desenvolvimento de software. Dessa forma, eles queriam punir os piratas locais que roubavam seu software. Porém, o vírus criou toda uma epidemia, infectando mais de 18 mil computadores somente nos Estados Unidos. Vale a pena notar que o vírus Brain foi o primeiro vírus a usar tecnologia furtiva para esconder a sua presença no sistema. Ao tentar ler um setor infectado, ele também “substituiu” o original não infectado.

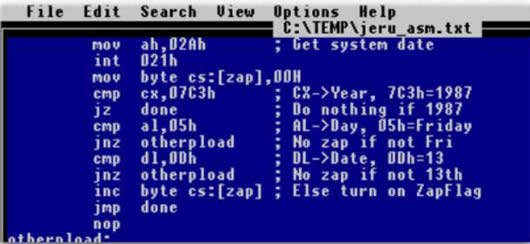

Jerusalém

Próximo evento significativo Na história do desenvolvimento dos vírus, houve o aparecimento do vírus de Jerusalém. Este vírus foi criado em 1988 em Israel – daí o seu nome principal. O segundo nome do vírus é “Sexta-feira 13”. Na verdade, ele foi ativado apenas na sexta-feira, dia 13, e excluiu absolutamente todos os dados do disco rígido. Naquela época, poucas pessoas estavam familiarizadas com vírus de computador. Naturalmente, não existiam programas antivírus e os computadores dos usuários estavam absolutamente indefesos contra malware. Portanto, tal atividade destrutiva deste vírus de computador causou um enorme pânico.

Verme morris

Também em 1988, notamos o aparecimento de um vírus denominado “verme Morris”. Foi o vírus de computador mais terrível conhecido naquela época. Este worm de rede foi um dos primeiros programas conhecidos a explorar um buffer overflow. Ele conseguiu fazer o impossível: desativar toda a rede global. Porém, vale ressaltar que a rede ainda não era tão global. Embora o fracasso não tenha durado muito, as perdas decorrentes dele foram estimadas em US$ 96 milhões. Seu criador foi o estudante de graduação em Ciência da Computação da Cornell, Robert T. Morris. O caso foi a tribunal, onde Robert Morris pode pegar até cinco anos de prisão e multa de US$ 250 mil, porém, levando em consideração circunstâncias atenuantes, o tribunal o condenou a três anos de liberdade condicional, multa de US$ 10 mil e 400 horas de serviço comunitário. .

Michelangelo ("6 de março")

Foi descoberto em 1992. Gerou uma onda de publicações na mídia ocidental. Esperava-se que esse vírus danificasse informações em milhões de computadores. Embora seja superestimado, ainda é merecidamente considerado um dos vírus de computador mais cruéis. Usando disquetes, ele penetrou no setor de boot do disco e ficou ali quieto, não lembrando de sua existência até 6 de março. E em 6 de março, apaguei com sucesso todos os dados do meu disco rígido. As empresas que produzem software antivírus enriqueceram muito com esse vírus. Eles conseguiram criar histeria em massa e provocar compras de software antivírus, enquanto apenas cerca de 10 mil máquinas foram afetadas por esse vírus de computador.

Chernobil (CIH)

Um dos mais vírus conhecidos, que se tornou o mais destrutivo de todos os anos anteriores. Criado em 1998 por um estudante taiwanês. As iniciais deste aluno estão no nome do vírus. O vírus chegou ao computador do usuário e permaneceu inativo até 26 de abril. Este vírus de computador destruiu informações no disco rígido e substituiu o Flash BIOS. Em alguns casos, isso levou à substituição do chip ou até mesmo à substituição da placa-mãe. A epidemia do vírus Chernobyl ocorreu em 1999. Depois, mais de 300 mil computadores foram desativados. O vírus também danificou computadores em todo o mundo nos anos seguintes.

Melissa

Em 26 de março de 1999, o primeiro worm de e-mail mundialmente famoso foi lançado. O worm infectou arquivos do MS Word e enviou cópias de si mesmo em mensagens do MS Outlook. O vírus estava se espalhando a uma velocidade tremenda. O valor dos danos causados é estimado em mais de US$ 100 milhões.

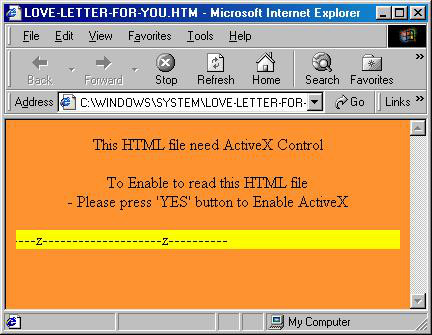

ILOVEYOU ("Carta de felicidade")

Apareceu em 2000. Uma carta foi enviada ao correio com o assunto “EU TE AMO” à qual foi anexado um arquivo. Ao baixar o anexo, o usuário infectou seu computador. O vírus enviou um número incrível de cartas do computador do infeliz usuário. Ele também excluiu arquivos importantes do computador. De acordo com algumas estimativas, custou aos usuários de PC em todo o mundo mais de US$ 10 bilhões. O vírus ILOVEYOU infectou 10% de todos os computadores que existiam naquela época. Concordo, estes são números bastante chocantes.

Nimda

O nome deste vírus de computador é a palavra “admin” escrita ao contrário. Este vírus apareceu em 2001. Uma vez no computador, o vírus imediatamente atribuiu direitos de administrador e iniciou suas atividades destrutivas. Ele alterou e violou o design dos sites, bloqueou o acesso a hosts, endereços IP, etc. Para se espalhar, o vírus usou vários de varias maneiras. Fez isso de forma tão eficaz que, 22 minutos após seu lançamento na rede, tornou-se o vírus de computador mais comum na Internet.

Sasser

Em 2004, esse verme causou muito barulho. Os computadores domésticos e as pequenas empresas foram os mais atingidos pelo vírus, embora algumas grandes empresas também tenham enfrentado problemas graves. Só nos correios alemães, foram infectados até 300 mil terminais, razão pela qual os funcionários não conseguiram emitir dinheiro aos clientes. Os computadores do banco de investimento Goldman Sachs, da Comissão Europeia e de 19 escritórios regionais da Guarda Costeira Britânica também foram vítimas do worm. Em um dos terminais do aeroporto de Heathrow, em Londres, a British Airways perdeu metade de todos os computadores nos balcões de check-in de passageiros e, na cidade americana de Nova Orleans, até 500 hospitais foram fechados em poucas horas. As instalações sociais e de saúde em Washington também foram afetadas.

Para ser infectado por este worm, bastava conectar seu computador à Internet e aguardar alguns minutos. O worm penetrou no computador, escaneou a Internet em busca de outros computadores com uma falha não corrigida e enviou-lhes um vírus. O vírus não causou nenhum dano especial - simplesmente reiniciou o computador. Uma agência cibernética especial do FBI juntou-se à busca pelo worm. A principal vítima, a Microsoft Corporation, estabeleceu um preço de US$ 250.000 para o invasor. E acabou sendo... o estudante do ensino médio Sven Jaschan, da cidade alemã de Rottenburg. Segundo alguns observadores, o adolescente criou Sasser não apenas para se tornar famoso, mas também por amor filial - para melhorar os negócios da pequena empresa de serviços de PC PC-Help, de propriedade de sua mãe.

Minha desgraça

Este worm foi lançado em janeiro de 2004. Naquela época, ele se torna o worm mais rápido a se espalhar por e-mail. Cada computador infectado subsequente enviou mais spam do que o anterior. Além disso, ele mudou o sistema operacional, bloqueando o acesso aos sites das empresas de antivírus, ao site da Microsoft e aos feeds de notícias. Este vírus até tentou um ataque DDOS no site da Microsoft. Ao mesmo tempo, a multidão de computadores infectados enviou um grande número de solicitações de diferentes partes do mundo para o site da Microsoft. O servidor direciona todos os seus recursos para o processamento dessas solicitações e fica praticamente inacessível ao usuário comum. Os usuários dos computadores a partir dos quais o ataque é realizado podem nem saber que sua máquina está sendo usada por hackers.

Conficker

Apareceu pela primeira vez online em 2008. Um dos worms de computador mais perigosos da atualidade. Este vírus ataca sistemas operacionais da família Microsoft Windows. O worm encontra vulnerabilidades do Windows associadas a buffer overflows e executa código usando uma solicitação RPC fraudulenta. Em janeiro de 2009, o vírus infectou 12 milhões de computadores em todo o mundo. O vírus causou tantos danos que a Microsoft prometeu US$ 250 mil por informações sobre os criadores do vírus.

Esta lista, como você mesmo entende, não está completa. Novos vírus surgem todos os dias e não há garantia de que o próximo não causará outra epidemia. Instalar um antivírus licenciado de um fabricante de software antivírus confiável em um sistema operacional licenciado com as atualizações mais recentes ajudará a manter seu computador o mais seguro possível. Além disso, existem certas precauções ao trabalhar em um computador contra infecções por vírus de computador, que discutiremos em nossos próximos artigos.

Maioria a melhor escolha antivírus na Ucrânia na loja online de programas licenciados OnlySoft:

Os vírus de computador são um tópico que todo programador deve conhecer. Como o estudo de programação também envolve o estudo de muitos detalhes intimamente relacionados ao tema, todo trabalhador de TI é obrigado a compreender o assunto pelo menos em um nível mínimo. Além disso, a lista das ameaças de PC mais comuns pode ser do interesse do proprietário médio de um computador doméstico.

No final do ano passado, a conhecida empresa ESET publicou estatísticas detalhadas que continham os vírus mais comuns. Vamos dar uma olhada rápida nos dez primeiros da lista mundial:

Win32/Adware.Multiplug

O top 10 é liderado por um vírus que, infelizmente, é familiar para muitos de nós. Ele se disfarça de formato “.exe” e usuários desatentos caem na isca, lançando algo completamente diferente do que planejaram. Depois disso, o vírus começa a se multiplicar no disco rígido, carregando fortemente o sistema.

Para evitar esse problema, tome cuidado com os arquivos que você executa. Para fazer isso, é melhor começar pela fonte - baixe de fontes confiáveis.

Win32/Bundpil

O vírus Bundpil é um verme comum conhecido por todos desde os tempos antigos. Também é familiar até para quem nunca estudou programação. Ele opera de acordo com um esquema padrão conhecido por todos os antivírus modernos. Portanto, via de regra, não surgem problemas com remoção ou detecção.

Para evitar que worms se multipliquem no seu computador, não negligencie o seu antivírus. Não é tão fácil controlá-lo sozinho, mas o programa detectará e interromperá a infecção sem problemas.

HTML/Atualização

A atualização é a culpada pelo funcionamento incorreto do navegador. É por isso que a página se atualiza frequentemente. Além disso, é feita regularmente uma transição para recursos de terceiros.

O vírus “Refresh” chega até nós do navegador quando o usuário inadvertidamente concorda em instalar um plugin ou atualizar o player usando um link falso. Fique de olho na barra de endereço quando for solicitada permissão para fazer algo. Não concorde novamente e verifique os dados.

JS/Kryptik.I

Um Trojan comum disfarçado de aplicativo licenciado. Para evitar infecção, baixe dados de fontes confiáveis. Após abrir o arquivo, o vírus se reproduz e carrega o disco rígido. Antes de executar qualquer coisa, certifique-se de que a fonte não transmitiu vírus. Além disso, você pode verificar o arquivo antes da instalação.

Win32/TrojanDownloader.Waski

Este Trojan tem um impacto ainda maior no funcionamento do sistema, pois consegue baixar ainda mais vírus da Internet. Portanto, mais perigoso que o normal. Melhor proteção de um Trojan - antivírus.

Win32/Salidade

Esta é uma ameaça que cria uma rede de segurança para si mesma na forma de um motorista. Um programador encontrará facilmente a fonte, mas um usuário comum pode não entendê-la imediatamente. O vírus “Sality” afeta arquivos que não são do sistema e inicia apenas “.exe” e subsequentemente aumenta seu comprimento. Via de regra, esse vírus vem de arquivos baixados ou de mídia virtual. Tenha cuidado ao desembalar um objeto desconhecido. É melhor jogar pelo seguro e verificar a ameaça.

HTML/Scringekt

Destinado a derrotar servidores. Via de regra, os programas antivírus bloqueiam a navegação para endereços infectados. Portanto, basta contar com a proteção padrão.

Win32/Ramnit

Um worm criado para enviar mensagens de e-mail ativamente. Aprender a programar geralmente envolve trabalhar com e-mail. Portanto, não será um problema para um olho experiente perceber o problema. Monitore processos no Gerenciador de Tarefas. Se o computador estiver com uma carga não natural, um worm foi perdido em algum lugar. A principal fonte são arquivos da rede global.

INF/Execução automática

Uma ameaça chamada “Autorun” é o lançamento automático de arquivos para carregar o processador até o limite. Não só o programador notará a carga pesada, pois ela interfere significativamente no trabalho. Mais frequentemente, este vírus é encontrado por aqueles que não consideram necessário proteger o seu sistema operacional.

É fácil acompanhar - não execute arquivos desconhecidos. Também pode ocultar-se sob links.

Win32/Conficker

Um worm normalmente encontrado em mídia removível. Ele se espalha ativamente pelos computadores por meio de unidades flash, discos e outros dispositivos. Verifique seus dispositivos regularmente. Especialmente populares são os casos em que usuários inexperientes não consideram necessário verificar seus telefones com um antivírus.

Como ficou claro, todos os vírus do top 10 nos são familiares há muito tempo e é improvável que assustem alguém. Mas na idade tecnologias de informação Não será supérfluo que ninguém o leia novamente e assimile plenamente a informação.

Desenvolvimento web para todos é uma profissão "" da GeekBrains.

A história dos vírus de computador começa em 1983, quando o cientista americano Fred Cohen, em sua dissertação dedicada ao estudo da auto-replicação programas de computador, cunhou pela primeira vez o termo "vírus de computador". A data exata é até conhecida - 3 de novembro de 1983, quando em um seminário semanal sobre segurança de computadores na Universidade do Sul da Califórnia (EUA) foi proposto um projeto para criar um programa de autopropagação, que foi imediatamente apelidado"vírus" . A depuração exigiu 8 horas de computador em uma máquina VAX 11/750 rodando o sistema operacional Unix, e exatamente uma semana depois, em 10 de novembro, ocorreu a primeira demonstração. Com base nos resultados desses estudos Fred Cohen publicou a obra ComputadorVírus: teoria e experimentos com descrição detalhada Problemas.

Os fundamentos da teoria dos programas de autopropagação foram lançados na década de 40 do século XX nas obras do cientista americano John von Neumann, também conhecido como o autor dos princípios básicos de funcionamento de um computador moderno. Esses trabalhos descreveram os fundamentos teóricos dos autômatos matemáticos auto-reproduzíveis.

Aqui falaremos sobre as amostras de malware mais perigosas de nossa longa história.

Antes de discuti-los, vamos definir o que se entende por mais perigoso?

Do ponto de vista do usuário, este é o vírus que lhe causou o maior dano. E do ponto de vista de um responsável pela segurança da informação, este é um vírus que você ainda não conseguiu detectar.

Seremos guiados por este critério no futuro.

Na minha opinião, malware mais perigoso - aquele que abre novas oportunidades para infecção.

Rastejador

O primeiro vírus de rede Creeper apareceu no início dos anos 70 na rede de computadores militar Arpanet, o protótipo da Internet. O programa foi capaz de acessar a rede de forma independente por meio de um modem e salvar uma cópia de si mesmo em uma máquina remota. Nos sistemas infectados, o vírus se revelava com a mensagem: EU SOU O CREEPER: PEGUE-ME SE PUDER. Em geral, o vírus era inofensivo, mas incomodava a equipe.

Para remover um vírus irritante, mas geralmente inofensivo, uma pessoa desconhecida criou o programa Reaper. Na verdade, era também um vírus que desempenhava algumas funções típicas de um antivírus: espalhava-se por uma rede de computadores e, caso fosse detectado o corpo do vírus Creeper, destruía-o.

O surgimento do Creeper não apenas marcou o início do malware moderno, mas também deu origem a um estágio no desenvolvimento de vírus, durante o qual a escrita de vírus era tarefa de alguns programadores talentosos que não perseguiam nenhum objetivo material.

Cérebro

Brain (1986) - o primeiro vírus para computadores compatíveis com IBM, causando uma epidemia global. Foi escrito por dois irmãos programadores - Basit Farooq Alvi e Amjad Alvi do Paquistão. É sobre distintivo O recurso tinha a função de substituir o setor infectado por um original não infectado no momento em que o setor infectado fosse acessado. Isso nos dá o direito de chamar o Brain de o primeiro vírus furtivo conhecido.

Em poucos meses, o programa expandiu-se para além do Paquistão e, no Verão de 1987, a epidemia atingiu proporções globais. Na verdade, esta foi a primeira e, infelizmente, longe de ser a última epidemia de vírus no IBM PC. Neste caso, a escala da epidemia não era certamente comparável às infecções actuais, mas a era da Internet ainda estava por vir.

Virdem

O programador alemão Ralf Burger descobriu em 1986 a possibilidade de um programa criar cópias de si mesmo adicionando seu código a arquivos executáveis DOS no formato COM. Um protótipo do programa, chamado Virdem, foi demonstrado no fórum underground de informática - Chaos Computer Club (dezembro de 1986, Hamburgo, Alemanha). Este foi o ímpeto para a escrita de centenas de milhares de vírus de computador que utilizaram parcial ou totalmente as ideias descritas pelo autor. Na verdade, este vírus marcou o início de infecções em massa.

Jerusalém

A modificação mais famosa da família viral de vírus de arquivos residentes, Suriv (1987), criação de um programador desconhecido de Israel, Jerusalém, tornou-se a causa de uma epidemia viral global, a primeira pandemia real causada pelo vírus MS-DOS. Assim, foi com este vírus que começaram as primeiras pandemias informáticas (da grega pandemía - todo o povo) - epidemias caracterizadas por se espalharem pelo território de vários países do mundo.

É graças a esse vírus que a combinação “sexta-feira 13” ainda faz o coração dos administradores de sistemas bater mais rápido. Foi na sexta-feira, 13 de maio de 1987, que esse vírus começou a destruir os arquivos infectados quando tentaram executá-los. Ele provou seu valor na Europa, nos EUA e no Oriente Médio. Este vírus também foi chamado de Jerusalém, “Sexta-feira 13 de 1813”, Universidade Hebraica, Israelita e Suriv 3.

Jerusalém tinha vários recursos maliciosos. O mais famoso foi aquele que apaga tudo do computador programas, lançamento na sexta-feira, dia 13. Como a coincidência da sexta-feira com o 13º dia do mês não acontece com muita frequência, então maioria Desde então, Jerusalém vem se espalhando silenciosamente, sem qualquer interferência nas ações dos usuários. No entanto, 30 minutos após carregar na memória, o vírus diminuiu a velocidade dos computadores XT em 5 vezes e exibiu um pequeno retângulo preto no modo de texto da tela.

Verme morris

|

| Roberto Morris |

Morris Worm (novembro de 1988) - o primeiro worm de rede a causar uma epidemia. Foi escrito por Robert Morris, estudante de 23 anos da Universidade Cornell (EUA), que explorou falhas de segurança no sistema operacional Unix para as plataformas VAX e Sun Microsystems. Para penetrar sub-repticiamente em sistemas de computadores conectados à rede Arpanet, foram selecionadas senhas (de uma lista contendo 481 opções). O custo total dos danos é estimado em US$ 96 milhões. Os danos teriam sido muito maiores se o worm tivesse sido originalmente criado para fins destrutivos.

Este malware mostrou que o sistema operacional Unix é tão vulnerável à adivinhação de senhas quanto outros sistemas operacionais.

Camaleão

Camaleão (início de 1990) - o primeiro vírus polimórfico. Seu autor, Mark Washburn, tirou informações sobre o vírus Vienna do livro Computer Viruses como base para escrever o programa. A doença das altas tecnologias Ralf Burger e adicionou a eles princípios aprimorados de autocriptografia do vírus Cascade - propriedade para mudar aparência tanto o corpo do vírus quanto o próprio descriptografador.

Esta tecnologia foi rapidamente adotada e, em combinação com as tecnologias Stealth e Armored, permitiu que novos vírus resistissem com sucesso aos pacotes antivírus existentes.

Com o advento desta tecnologia, o combate aos vírus tornou-se muito mais difícil.

Conceito

Concept (agosto de 1995) – o primeiro vírus de macro a infectar documentos do Microsoft Word. Foi em 1995 que ficou claro que não apenas arquivos executáveis, mas também arquivos de documentos poderiam ser infectados.

O o espécime não era diferente em si maligno, sua epidemia foi muito lenta (durante vários anos) e não afetou tantos computadores ("Laboratório Kaspersky" registou apenas 800 reclamações de clientes sobre este vírus). Comparada com hoje, a escala do Concept parece muito modesta. Mas para 1995- 1997 obg. o resultado foi muito impressionante. Como um pequeno riacho que dá força a um rio tempestuoso, os macrovírus predeterminaram o rápido surgimento de vírus no cenário mundial.

Existe uma opinião entre os usuários de que um macrovírus é apenas uma sub-rotina inofensiva, capaz apenas de pequenos truques sujos, como substituir letras e sinais de pontuação. Na verdade, um vírus de macro pode fazer muito: formatar um disco rígido ou roubar algo valioso não é problema para ele.

Win95.CIH

Em junho de 1998, foi descoberto um vírus de origem taiwanesa, Win95.CIH, contendo uma bomba lógica para destruir todas as informações dos discos rígidos e danificar o conteúdo do BIOS de algumas placas-mãe. A data de funcionamento do programa (26 de abril) coincidiu com a data do acidente na central nuclear de Chernobyl, pelo que o vírus recebeu um segundo nome - “Chernobyl”. Foi esse vírus que mostrou a vulnerabilidade dos sistemas de reescrita de BIOS. Assim, descobriu-se repentinamente que software perigoso pode desabilitar não apenas informações, mas também hardware de computador.

O vírus Win95.CIH era único para a época. E não só porque se tornou o primeiro vírus que realmente estraga o hardware. Não altera o SYSTEM.INI e não grava. VXD no sistema Windows, ele infecta apenas arquivos PE... e (às vezes) apaga Flash BIOS e discos rígidos... Este é o primeiro « verdadeiramente residente» Vírus Win95/98.

É ativado em 26 de abril (data do desastre na usina nuclear de Chernobyl e data de nascimento do autor do vírus).

Carta de amor

LoveLetter é um vírus de script que, em 5 de maio de 2000, quebrou o recorde do vírus Melissa em velocidade de propagação. Em apenas algumas horas, milhões de computadores foram afetados - LoveLetter entrou no Guinness Book of Records.

A situação desenvolveu-se rapidamente. O número de solicitações (e o número de vítimas) cresceu exponencialmente.

Este vírus se espalhou com mensagens E-mail e através de canais de IRC. Uma carta com vírus é fácil de destacar. O assunto da carta é ILOVEYOU, que imediatamente chama sua atenção. A carta em si contém o texto, por favor verifique a LOVELETTER em anexo vinda de mim e um arquivo anexado chamado LOVE-LETTER-FOR-YOU.TXT.vbs. O vírus só foi acionado quando o usuário abriu o arquivo anexado.

O vírus se enviou para todos os endereços encontrados no catálogo de endereços do programa de e-mail MS Outlook do computador infectado e também gravou cópias de si mesmo em arquivos no disco rígido (sobrescrevendo assim irreversivelmente seu conteúdo original). As vítimas do vírus foram, em particular, imagens em formato JPEG, programas Java Script e Visual Basic Script, bem como vários outros arquivos. E o vírus também escondeu arquivos de vídeo e música nos formatos MP2 e MP3.

Além disso, o vírus executou diversas ações para se instalar no sistema e instalar módulos de vírus adicionais individuais, que baixou da Internet.

Tudo isso indica que o vírus VBS.LoveLetter é muito perigoso! Juntamente com a corrupção direta de dados e a violação da integridade da proteção do sistema operacional, ele enviou um grande número de mensagens - suas cópias. Em alguns casos, o vírus paralisou o trabalho de escritórios inteiros.

Ramen

Ramen (janeiro de 2001) é um vírus que em questão de dias infectou um grande número de grandes sistemas corporativos baseados no sistema operacional Linux.

Este perigoso worm da Internet atacou servidores que executavam os sistemas operacionais Red Hat Linux 6.2 e Red Hat Linux 7.0. Os primeiros relatos do aparecimento deste worm foram recebidos de países da Europa Oriental, o que sugere sua origem no Leste Europeu. Para se propagar, o worm utiliza alguns pontos fracos em aplicações desses sistemas operacionais.

O worm é um arquivo chamado ramen.tgz, contendo 26 arquivos executáveis e scripts de shell diferentes. Cada arquivo executável é arquivado em duas cópias: compilado para rodar no Red Hat 6.2 e compilado para rodar no Red Hat 7.0. O arquivo também contém um arquivo executável chamado wu62, que não é usado pelo worm.

Embora aparentemente inofensivo, este worm é extremamente perigoso, pois perturba o funcionamento normal do servidor. A operação do servidor http será interrompida pela destruição do conteúdo de todos os arquivos index.html, o acesso FTP anônimo ao servidor será proibido, os serviços RPC e LPD serão excluídos, as restrições de acesso através de hosts.deny serão suspensas .

O worm usa em seu código muitas explorações ligeiramente modificadas que estavam anteriormente disponíveis em sites de hackers, bem como em sites dedicados à segurança de rede.

Ressalta-se que o worm utiliza “buracos” nos ataques, sendo o mais recente conhecido desde o final de setembro de 2000. Porém, ao instalar um sistema, serviços vulneráveis são instalados nele, e muitos usuários e administradores não o fazem. monitorar adequadamente os avisos sobre “ pontos fracos» sistemas e eles não são corrigidos em tempo hábil, torna o worm mais do que viável.

Foi com o seu aparecimento que o mito de que não existem vírus no Linux foi destruído.

Código vermelho

CodeRed (12 de julho de 2001) é um representante de um novo tipo de código malicioso que pode se espalhar e funcionar ativamente em computadores infectados sem usar arquivos. Durante a operação, esses programas existem exclusivamente na memória do sistema e quando transferidos para outros computadores - na forma de pacotes de dados especiais.

A descrição e análise mais detalhada e rápida do worm foram feitas por programadores do grupo eEye Digital Security. Eles também deram um nome ao vírus - uma referência ao tipo de bebida Mountain Dew e uma frase de advertência no vírus Hacked By Chinese! (“Hacked by the Chinese!”) é uma referência à China comunista, embora na realidade o vírus tenha sido provavelmente escrito por chineses étnicos nas Filipinas. Com esta frase, o worm substituiu o conteúdo dos sites no servidor infectado.

O worm explorou uma vulnerabilidade no utilitário de indexação que acompanha o servidor web Microsoft IIS. Esta vulnerabilidade foi descrita pelo fornecedor - Microsoft - em seu site MS01-033 (inglês). Além disso, um mês antes da epidemia, foi publicado um patch correspondente.

Os especialistas da eEye afirmam que o worm começou a se espalhar na cidade de Makati, nas Filipinas.

Na verdade, este vírus marcou o início de toda uma série de vírus (e isso, infelizmente, continua até hoje). Dela característica distintiva Descobriu-se que os vírus aparecem algum tempo depois do aparecimento das atualizações correspondentes dos fabricantes de software.

O CERT (Community Emergency Response Team) estima que o número de computadores infectados pelo worm Code Red chega a aproximadamente 350 mil. O tráfego que ele criou na Internet, à medida que os computadores infectados procuravam novas vítimas, deixou uma marca significativa na velocidade geral do Internet.

A intenção original do Code Red era usar todos os computadores infectados por ele para lançar um ataque DOS contra o Whitehouse.gov (o site da Casa Branca).

Isto marcou o início da exploração da atitude descuidada dos administradores de sistema em relação à instalação de atualizações de software.

Cabir

Cabir (junho de 2004) - o primeiro worm de rede a se espalhar através do protocolo Bluetooth e infectar Celulares executando o sistema operacional Symbian. Com o aparecimento deste worm, ficou claro que a partir de agora não só os PCs, mas também os smartphones estão infectados. Hoje em dia, as ameaças aos smartphones já chegam a milhões. E tudo começou em 2004.

Kido

A principal epidemia de 2009 foi causada pelo worm Kido (Conficker), que infectou milhões de computadores em todo o mundo. Ele usou vários métodos para penetrar no computador da vítima: adivinhar senhas de recursos de rede, espalhar-se por unidades flash e usar a vulnerabilidade MS08-067 do Windows. Cada computador infectado tornou-se parte de uma rede zumbi. A luta contra o botnet criado foi complicada pelo fato de Kido implementar as mais modernas e eficazes tecnologias de gravação de vírus. Em particular, uma das modificações do worm recebeu atualizações de 500 domínios, cujos endereços foram selecionados aleatoriamente em uma lista criada diariamente de 50 mil endereços, e conexões P2P foram usadas como canal de atualização adicional.

Ao mesmo tempo, os criadores do Kido não mostraram muita atividade até março de 2009, embora, segundo várias estimativas, nessa altura já tivesse conseguido infectar até 5.000 mil computadores em todo o mundo. E na noite de 8 para 9 de abril de 2009, os PCs infectados receberam um comando para atualizar usando uma conexão P2P. Além da atualização do Kido, dois programas adicionais foram baixados nos PCs infectados: um worm de e-mail da família Email-Worm.Win32.Iksmas, que envia spam, e um falso antivírus da família FraudTool.Win32.SpywareProtect2009, que exige dinheiro. para remover programas supostamente encontrados.

Para combater esta ameaça, foi criado um grupo especial, o Grupo de Trabalho Conficker, que reúne empresas de antivírus, fornecedores de Internet, organizações de investigação independentes, Estabelecimentos de ensino e autoridades reguladoras. Este é o primeiro exemplo de uma cooperação internacional tão ampla, que vai além dos contactos habituais entre especialistas em antivírus.

A epidemia de Kido continuou ao longo de 2009. Em Novembro, o número de sistemas infectados ultrapassou os 7.000 mil.

Em 2012, surgiram as armas cibernéticas.

Limpador

No final de Abril de 2012, o Irão muito alarmado Trojan "místico": Tendo surgido do nada, destruiu muitos bancos de dados em dezenas de organizações. Um dos mais atingidos foi o maior terminal petrolífero do Irão, que ficou encerrado durante vários dias depois de os dados dos contratos petrolíferos terem sido destruídos.

Os criadores do Wiper fizeram todos os esforços para destruir absolutamente todos os dados que pudessem ser usados para analisar incidentes. Portanto, em nenhum analisado por nós Nos casos que tivemos após a ativação do Wiper, quase não restaram vestígios do programa malicioso.

Não há dúvida de que existia um programa de malware conhecido como Wiper que atacava sistemas informáticos no Irão (e possivelmente noutras partes do mundo) até ao final de Abril de 2012. Foi escrito de forma tão profissional que, uma vez activado, não deixaria de existir. atrás de nenhum dado. Portanto, apesar de terem sido descobertos vestígios de infecção, o programa malicioso em si permanece desconhecido: nenhuma informação foi recebida sobre quaisquer outros incidentes de substituição do conteúdo do disco, que ocorreram da mesma forma que na infecção do Wiper, bem como Nem uma única detecção deste software perigoso por componentes de defesa proativa incluídos em soluções de segurança foi registrada.

Tudo isto, em geral, leva à ideia de que esta decisão é antes um produto das atividades de laboratórios técnicos para a condução de guerras informáticas de um dos países desenvolvidos, do que apenas fruto do desenvolvimento dos invasores.

Chama

Flame é um conjunto muito sofisticado de ferramentas de ataque, muito mais sofisticado que o Duqu. Este é um programa Trojan - um backdoor, que também possui recursos característicos de worms e permite que ele se espalhe por uma rede local e por meio de mídia removível ao receber um pedido apropriado de seu proprietário.

Depois de infectar um sistema, o Flame começa a realizar um conjunto complexo de operações, incluindo análise de tráfego de rede, captura de tela, gravação de áudio de conversas, interceptação de teclas digitadas, etc. Todos esses dados estão disponíveis para os operadores através dos servidores de comando e controle Flame.

O worm Flame, criado para espionagem cibernética, chamou a atenção dos especialistas da Kaspersky Lab durante a realização de pesquisas a pedido da União Internacional de Telecomunicações (UIT), que solicitou ajuda para encontrar um programa malicioso desconhecido que excluía dados confidenciais de computadores localizados em o Oriente Médio. Embora o Flame tenha funcionalidades diferentes das notórias armas cibernéticas Duqu e Stuxnet, todos esses programas maliciosos têm muito em comum: a geografia dos ataques, bem como um foco restrito no alvo combinado com o uso de vulnerabilidades de software específicas. Isto coloca o Flame no mesmo nível das “super armas cibernéticas” que estão sendo implantadas no Oriente Médio por atacantes desconhecidos. Sem dúvida, o Flame é uma das ameaças cibernéticas mais sofisticadas de todos os tempos. O programa é grande e incrivelmente complexo em estrutura. Obriga-nos a repensar conceitos como “guerra cibernética” e “espionagem cibernética”.

O worm Flame é um enorme pacote composto por módulos de software, cujo tamanho total, quando totalmente implantado, é de quase 20 MB. E, portanto, a análise deste programa perigoso é muito difícil. A razão é tão tamanho grande Flame é que inclui muitas bibliotecas diferentes, incluindo compressão de código (zlib, libbz2, ppmd) e manipulação de banco de dados (sqlite3), bem como uma máquina virtual Lua.

Gauss

Gauss é um conjunto complexo de ferramentas de espionagem cibernética implementadas pelo mesmo grupo que criou a plataforma maliciosa Flame. O complexo possui estrutura modular e suporta implantação remota de novas funcionalidades implementadas na forma de módulos adicionais.

Gauss é um “Trojan bancário” criado pelo governo com funcionalidades perigosas de propósito desconhecido.” Além de roubar uma variedade de dados de computadores Windows infectados, ele contém uma função maliciosa ainda desconhecida, cujo código é criptografado e ativado apenas em sistemas com uma determinada configuração.

Os módulos atualmente conhecidos executam as seguintes funções:

Interceptação de cookies e senhas no navegador;

Coletar e enviar dados de configuração do sistema para invasores;

Infecção de dispositivos de armazenamento USB com módulo projetado para roubar dados;

Criação de listas do conteúdo de unidades e pastas do sistema;

Roubo de dados necessários para aceder a contas de vários sistemas bancários que operam no Médio Oriente;

Interceptação de dados em contas em nas redes sociais, em serviços de correio e sistemas de mensagens instantâneas.

Em geral, os leitores devem compreender que ninguém jamais será capaz de criar lista completa todos os exemplos mais perigosos de malware, porque o vírus mais perigoso para você será aquele que você nunca conseguiu detectar!

Os vírus espalhados na tecnologia informática estão perturbando o mundo inteiro. Eles interferem no bom funcionamento do computador, destroem a estrutura de arquivos dos discos e prejudicam a segurança das informações.

Você precisa entender que um vírus é um programa que se divide em seguintes sinais:

- por habitat;

- pelo método de contaminação do habitat;

- por impacto;

- de acordo com as características do algoritmo.

Compartilhar vírus por habitat no:

- rede. Eles são distribuídos por várias redes de computadores.

- arquivo. Este vírus está incorporado principalmente em arquivos com extensões COM e EXE. Um vírus de arquivo também pode infectar outros tipos de arquivos. Porém, via de regra, gravados em outros tipos de arquivos, eles não recebem o devido gerenciamento e perdem a capacidade de reprodução.

- bota. Este tipo de vírus está embutido no disco do setor de inicialização (setor de inicialização) ou no setor que contém o programa de inicialização do disco do sistema (Master Boot Record).

- inicialização de arquivo. Esses tipos de vírus combinam as ações dos dois tipos de vírus anteriores.

Dividir de acordo com o método de infecção de vírus possível em:

- residente. Este vírus de infecção de PC cria sua própria parte residente no sistema operacional, que intercepta as chamadas do sistema operacional para objetos destinados à infecção (arquivos, setores de inicialização de discos, etc.) e os captura. Você pode reduzir (interromper) a atividade desse vírus desligando ou reiniciando o computador.

- não residente. Ao contrário dos vírus residentes, eles ficam ativos por tempo limitado e não afetam a memória do PC.

Por grau de impacto Os programas de vírus podem ser divididos em:

- não perigosos, que limitam a operação do computador, mas têm um Influência negativa na quantidade de memória livre em discos e RAM. Esses vírus afetam efeitos gráficos ou sonoros.

- vírus perigosos, que levam a vários tipos de mau funcionamento do computador.

- extremamente perigoso. Seu impacto leva à perda de programas e à destruição de todos os dados nas áreas do sistema do disco.

A vida real nos assusta com os vírus da gripe suína e aviária; no mundo dos computadores nos deparamos com vários vírus: vírus de rede, worms e vários tipos de Trojans (backdoors, rootkits, Trojans ransomware, bloqueadores de Windows), etc.

Os vírus mais simples alteram o conteúdo dos setores e arquivos do disco e são facilmente detectados e destruídos. “Worms” são vírus replicadores que se espalham pelas redes de computadores, leem os endereços dos computadores localizados na rede e colocam cópias de si mesmos nos endereços lidos.

Os vírus de computador mais comuns dos últimos tempos podem ser considerados Sality e Virut (classificação do Kaspersky Lab). Estes vírus distinguem-se por uma componente económica claramente definida; envolvem o computador infectado em toda uma rede web, obedecendo secretamente ao seu criador através da Internet e enviando spam. Eles podem realizar ataques DOS em vários serviços da Internet. Na verdade, Vírus informáticos Virut e Sality são os mesmos Trojans, complementados com a capacidade de reprodução para maior eficiência. Uma classificação bastante detalhada de vírus de computador pode ser encontrada na enciclopédia de vírus (Kaspersky Lab).

Os vírus mais comuns hoje são Trojans ou cavalos de Tróia.

Hoje existem vários Trojans: ransomware, para enviar spam de um computador infectado, para controle remoto de um PC infectado (backdoors), doppers (para instalar secretamente outros Trojans), downloaders (para espionar o download de outros Trojans da Internet). Também de acordo com os programas listados, você pode colocar programas de Trojan para roubar senhas de um computador infectado (por exemplo, de serviços sociais e de jogos, etc.) e Trojans projetados para infectar automaticamente um computador através da Internet. Hoje, os Trojans que fingem ser programas antivírus ganharam alguma popularidade. Eles supostamente encontram vírus inexistentes no seu computador e exigem pagamento para removê-los.

Para combater Vários tipos Os programas antivírus são projetados para lidar com ameaças de computador na forma de vários vírus. Tanto os vírus quanto os antivírus são escritos por profissionais, apenas os “pais” dos vírus estão quase sempre um passo à frente, já que os programas antivírus são criados para combater apenas vírus conhecidos e identificados. Esperemos que nesta guerra de informação vença o mais forte. E o nome dele é antivírus.