Nome dos vírus de computador. Piratas da Web: os vírus e hackers de computador mais famosos

No início da era informática, a ação do malware visava danificar PCs individuais, uma vez que apenas o máximo de computadores tinham conexão com a Internet. Mas as tecnologias informáticas melhoraram, o papel da Internet na vida das pessoas e dos computadores cresceu e os criadores de vírus também alcançaram uma nova posição. Eles foram capazes de lançar ataques na World Wide Web, causando muito mais danos em menos tempo. A quantidade de danos causados por vírus cresceu aos trancos e barrancos. Usuários regulares Vírus informáticos pode parecer um pequeno mal-entendido ou mesmo uma aventura que causa apenas alguns transtornos. Mas se imaginarmos um quadro mais amplo, podemos ver os sistemas informáticos de agências governamentais, universidades e escolas, empresas e firmas completamente paralisados após um ataque de vírus. Esses vírus se espalham mais rápido que o vírus da gripe. As empresas modernas sofrem com isso, porque têm uma dependência muito elevada de sistemas informáticos e redes de dados no domínio da produção, venda de bens e prestação de serviços. Um ataque de vírus pode resultar em perdas de milhões ou até bilhões de dólares. Embora nem todos sejam maliciosos programas de computador foram devastadores à escala global, mas todos causaram danos significativos de uma forma ou de outra. Na nossa lista quinze dos mais famosos malwares destrutivos de computador de todos os tempos.

As melhores soluções para evitar a infecção são prestar atenção ao que você baixa e também se proteger contra uma boa atualização de antivírus para combater essas ameaças. Aqui estão 27 vírus que marcaram a história da ciência da computação. O vírus foi lançado automaticamente quando o computador infectado foi iniciado. Todos os arquivos do PC doentes foram renomeados, então os dados eram muito difíceis de encontrar. Os autores deste vírus eram filipinos e não estavam realmente conscientes dos riscos ao criar o vírus.

O vírus afetou aproximadamente 10% dos computadores conectados à Internet. O custo dos danos é estimado em US$ 5 bilhões. Como a maioria dos vírus, os cryptolockers se espalham e-mail. Quando o Trojan interfere em um computador, ele criptografa a maioria dos dados usando criptografia assimétrica. A chave de desbloqueio do malware é armazenada em servidores dedicados. Este resgate pode ser feito em Bitcoin ou dinheiro. Se o pagamento não for honrado dentro do prazo especificado, o valor solicitado será aumentado.

1. CÉREBRO (1986)

Brain era um novo vírus que tinha como alvo computadores que executavam o então popular sistema operacional Microsoft MS-DOS. O vírus foi criado por dois irmãos do Paquistão. Basil Farooq Alvi e Amjad Farooq Alvi, e até deixaram o número de telefone de sua oficina de informática no código do vírus. O vírus Brain infectou o setor de boot de disquetes de 5 polegadas com capacidade de 360 KB (poucas pessoas se lembram desses disquetes). Após a infecção, o vírus preencheu gradualmente todo o espaço não utilizado do disquete, impossibilitando seu uso posterior. O vírus Brain tem outro campeonato - foi o primeiro vírus furtivo, escondendo-se de qualquer possibilidade de detecção e mascarando o espaço infectado no disco. Devido às suas manifestações destrutivas e destrutivas bastante fracas, o Brain muitas vezes passava despercebido, já que muitos usuários prestavam pouca atenção à desaceleração da velocidade do disquete.

O malware é facilmente removido, mas os dados não são alterados sem a chave. Inspirado nos filmes de terror stop-motion Saw, o malware não é menos assustador. Ele criptografa todos os seus documentos e exibe uma mensagem de resgate. Uma vez excedido esse tempo, o malware excluirá arquivos a cada hora. 48 horas depois, se você não pagou o resgate, você não terá mais nada.

No entanto, os arquivos não são excluídos corretamente, eles são criptografados. Os pesquisadores conseguiram criar um descriptografador para salvar seus arquivos. Petya é outra extorsão. A especificidade do vírus é que ataca diretamente as empresas, especialmente os departamentos de recursos humanos. Na verdade, o vírus ataca diretamente a tabela mestre de arquivos e substitui o registro mestre de inicialização! O programa controla completamente o computador e criptografa todos os dados. O usuário não pode mais acessar seu computador, exceto pagando o resgate solicitado.

2. MORRIS (1988)

O autor do vírus é o estudante de graduação da Universidade Cornell, Robert Tappan Morris. Aproximadamente 6 mil computadores conectados à Internet foram infectados por esse malware. A propósito, o pai de Morris era um dos principais especialistas do governo dos EUA em segurança de computadores, então os primeiros computadores que foram invadidos não pelo pai Morris, nem pelo filho Morris, mas pelo worm Morris, faziam parte do grande -avó da Internet, a famosa rede Arpanet, mas na World Wide Web o vírus destruiu redes de linhas telefônicas internacionais, cabos e canais de comunicação via satélite instalados pelo Pentágono em 1969. Mais tarde, Morris argumentou que o worm não foi escrito para causar danos, mas para estimar o tamanho da Internet. Depois de se instalar no computador, verificou a presença de cópias da sua amada e, se não houvesse e fosse o primeiro, era contabilizado como o próximo “residente da Internet”. Para fins de contabilidade mais completa, mas para evitar a recontagem em caso de exclusão de um programa não solicitado por administradores de servidores que não tinham conhecimento do censo eletrônico em andamento, Morris forneceu uma função de regeneração em seu programa. Mas a taxa de auto-reprodução revelou-se muito alta, os computadores foram infectados repetidamente e não puderam mais funcionar. Isso não foi intencional, mas resultou em danos significativos.

Este resgate é igual a 0,99 Bitcoin – cerca de US$ 700! Ele se espalha pelo correio, como quase todos os vírus. O vírus causou devastação na Europa, especialmente na Alemanha e na França. Uma vez infectado, o computador criptografa todos os seus dados e exclui todos os seus backups. O resgate deve ser de 0,5 bitcoin ou cerca de US$ 350. O pior é que o vírus não para por aí, ele também viaja pela rede, se houver.

Assim, a rede corporativa pode ser destruída por um vírus muito maligno. Na verdade, esta é mais uma vulnerabilidade de software. Isso permitiu que um invasor recuperasse determinados dados de um servidor ou computador específico. A vulnerabilidade ocorreu por engano durante uma atualização feita por um desenvolvedor voluntário. Este vírus era principalmente um malware de espionagem cibernética que visava principalmente grandes organizações. O vírus foi criado, segundo algumas pessoas, diretamente pela Agência de Segurança Nacional e por um serviço britânico semelhante: Comunicações Governamentais.

3. CIH, também conhecido como “VÍRUS CHERNOBYL”, também conhecido como SPACEFILLER (1998)

Este vírus continuou sendo um dos mais perigosos e destrutivos porque era capaz de muito tempo permanecem despercebidos na memória do computador, infectando todos os programas e aplicativos iniciados. O vírus CIH foi lançado na Internet e descoberto pela primeira vez em 1998 (no entanto, os usuários se familiarizaram com seus efeitos em abril de 1999, no 13º aniversário do acidente na usina nuclear de Chernobyl) e infectou arquivos executáveis dos sistemas Windows 95, 98 e Sistemas operacionais ME. Uma característica perigosa desse vírus era que sua ativação estava vinculada a uma data específica, ou seja, mas em essência era uma bomba-relógio. Após a instalação da placa, o vírus substituiu todos os arquivos do disco rígido do computador e destruiu completamente seu conteúdo. O vírus também tinha a capacidade de modificar o BIOS, após o que o computador parava de inicializar completamente. O autor do formidável vírus era formado pela Universidade de Taiwan, Chen Ing Hau (CIH), a quem deu o nome. O vírus também é conhecido como Spacefiller devido à sua capacidade de preencher silenciosamente todo o espaço livre de arquivos nos discos rígidos do computador para impedir a instalação e execução de software antivírus. O programa malicioso causou danos significativos em vários países asiáticos (e outros) e paralisou milhares de computadores.

O malware pode roubar senhas, fazer capturas de tela ou assumir o controle do seu computador. Seu principal objetivo era ficar de olho nessas organizações. No entanto, os computadores infectados não podem ser corrigidos diretamente. No entanto, o vírus não era prejudicial.

É mais como um teste. Ele se espalhou muito rapidamente sem causar nenhum dano. O cérebro é considerado o primeiro vírus de computador. Quando o disquete foi infectado, os setores de inicialização do disquete foram destruídos e substituídos pelos setores de inicialização dos desenvolvedores de software. Continha o endereço e o número de telefone da empresa Brain, daí o nome do vírus. O vírus retardava o uso do disquete, mas não era malicioso.

4. MELISSA (1999)

O worm Melissa apareceu pela primeira vez na Internet em 2 de março de 1999 como mais um programa malicioso para spam em massa, que até hoje infecta até 20% dos computadores em todo o mundo. As primeiras vítimas foram as redes de computadores de grandes empresas como Microsoft, Intel, etc., que utilizavam o MS Outlook como cliente de e-mail. Foi necessário suspender por algum tempo o funcionamento dos servidores de correio em todo o mundo para evitar a propagação do vírus e para remover o vírus do sistema. Foi distribuído por e-mail, inclusive como anexo de arquivo em formato Word. Imediatamente após a abertura do arquivo, o vírus foi enviado por e-mail aos primeiros 50 destinatários da lista de contatos do MS Outlook. Ele também sobrescreveu arquivos de documentos no computador infectado, substituindo o texto por citações da popular série animada Os Simpsons. O criador do vírus, David L. Smith, deu ao seu “trabalho” o nome de uma stripper que conhecia da Flórida. Os danos causados pelas consequências deste vírus são estimados em 30 milhões de dólares. Um tribunal dos Estados Unidos condenou David Smith a 20 meses de prisão.

Quando um computador era infectado, o vírus era enviado automaticamente para todo o catálogo de endereços com falsificação de identidade ou objetos de correio aleatórios. Ele também instalou um backdoor na pasta do sistema. Isso foi descoberto por um especialista australiano em segurança de computadores: Terry Baume. O vírus foi descoberto pela primeira vez em junho. Desenvolveu-se principalmente na Ásia. Suas consequências foram sentidas pela primeira vez. A melhor solução foi substituir a placa-mãe do computador e reiniciar completamente os discos rígidos.

Só que muitas pessoas não consideraram esta atualização necessária. No entanto, o versículo não tinha nenhum propósito prejudicial. Acabou sendo mais pró-ativo do que qualquer outra coisa; na verdade, não roubou nenhum dado, não representou nenhuma ameaça nem fez qualquer espionagem. Este é um cavalo de Tróia que assola mais de 100 pessoas que foram desmanteladas por usarem o software para fins fraudulentos.

5. ILOVEYOU, também conhecido como LOVEBUG, também conhecido como LOVELETTER (2000)

O vírus ILOVEYOU é considerado por muitos o mais destrutivo. Foi distribuído por e-mail em 2000 como anexos de mensagens. O vírus se carregou em BATER e infectou todos os arquivos executáveis. Bastava ao usuário abrir uma carta contendo um anexo na forma do arquivo LOVE-LETTER-FOR-YOU.txt. vbs - e o computador foi infectado automaticamente. O vírus se espalhou pelo disco rígido e infectou arquivos executáveis, arquivos de imagens gráficas e arquivos de áudio, como MPS. Depois disso, o vírus foi enviado por e-mail para todos os endereços da lista de contatos do MS Outlook. O vírus foi escrito por um programador filipino, um estudante universitário, e "acidentalmente" divulgado por ele. Ele se espalhou pelo mundo em um dia, infectando computadores de funcionários de grandes corporações e governos, incluindo o Pentágono. A epidemia levou a perdas de US$ 8,8 bilhões. O principal dano real foi causado durante a remoção da infecção dos computadores, pois isso exigia a suspensão do funcionamento dos servidores de e-mail e até das redes de computadores.

Os hackers viviam principalmente nos Estados Unidos. O vírus não era prejudicial, eram apenas efeitos visuais. Este vírus inspirou o sistema em cascata apresentado no filme Matrix. Também inspirou um episódio de Star Trek onde o vírus da série é chamado de "Cascade".

Estima-se que 1 milhão a 50 milhões de pessoas estejam infectadas com o vírus. Um ano após seu aparecimento, os antivírus conseguiram deter o vírus. Ele infectou mídias por meio de correio ou download, bem como por meio de distribuição em nível de rede. Desta forma, o computador infectado pode ser colocado em todos os computadores conectados à rede da empresa. Como o vírus se espalhou muito rapidamente pelo mundo, a ameaça se recuperou rapidamente. No entanto, o vírus não era, estritamente falando, prejudicial. Simplesmente diminuiu a velocidade do tráfego da Internet devido ao seu uso.

6. CÓDIGO VERMELHO (2001)

![]()

O mundo ainda não havia se recuperado do choque causado pela epidemia do vírus ILOVEYOU quando um novo flagelo chegou em meados de 2001 - o Código Vermelho. Ao contrário de outros vírus, o efeito destrutivo deste malware foi direcionado apenas contra determinados computadores nos quais um servidor web executando o Microsoft IIS (Internet Information Server) foi instalado. O vírus explorou um bug de software desconhecido na época. Uma vez no computador, ele mudaria a página inicial do site principal, exibindo a mensagem: Bem-vindo ao http://www.worm.com! Hackeado por chineses! (“Bem-vindo ao Haworm.com! Hackeado pelos chineses!”) Então ele começou a procurar outros sites rodando este servidor e fez modificações semelhantes. Cerca de duas semanas após o início da infecção, o vírus foi programado para lançar ataques DDoS (negação de serviço distribuída) em sites específicos, incluindo o servidor da Casa Branca. Os danos causados pela epidemia do Código Vermelho são estimados em 2,6 mil milhões de dólares.

Considerando a lentidão da internet na época, o tráfego era extremamente lento. Michelangelo não tinha um objetivo lucrativo, a rigor. Simplesmente destruiu os dados nos discos rígidos. Para fazer isso, o malware reescreveu as primeiras 17 seções de cada disco rígido. Ele marcará a história da ciência da computação porque de alguma forma iniciou a moda dos vírus maliciosos. Em primeiro lugar, ele destruiu tudo o que significasse espíritos. Ele também foi capaz de estabelecer uma consciência dos perigos potenciais online.

Assim, o vírus retarda significativamente os recursos do computador. Este é um dos primeiros estudos relativos à criação e utilização de vírus. Estes foram apenas ataques de arquivos. Ele infecta arquivos, mas não faz nada além de exibir esta mensagem no último dia do mês. O sabor da fama ficou ainda mais saboroso!

7. NIMDA (2001)

Vírus- Verme Nimda- vencedor do prêmio de propagação mais rápida: em apenas 12 horas conseguiu atingir quase meio milhão de computadores. Isso aconteceu em 18 de setembro de 2001. Muitos meios mídia de massa relacionou imediatamente o surgimento de um novo vírus ao recente ataque terrorista ao World Trade Center e atribuiu erroneamente a autoria a Al-Kapla. O vírus afetou usuários de computadores executando Windows 95, 98, M, NT ou 2000 e servidores executando Windows NT e 2000. Se você ler o nome do vírus de trás para frente, obterá admin. Este worm não tinha uma, nem duas, mas cinco formas de propagação - através de e-mail (uma falha de segurança no Internet Explorer que permite a execução automática de um arquivo anexado), através de pastas e recursos públicos. redes locais, uma vulnerabilidade de servidores web que executam o Microsoft IIS (Internet Information Server), através de um navegador normal de sites já infectados. Após a infecção, o malware concedeu ao usuário “Convidado” todos os privilégios de administrador do sistema e abriu todas as unidades locais do computador. Acredita-se que o criador do worm Nimda era um estudante universitário em Sacramento.

Da velha escola para a nova. Vírus Melissa na imprensa para distribuição em massa. Identificação de entidades por terreno. O blaster exige que você execute uma verificação ortográfica. Permeabilidade submicrobiana da malha para prevenir vírus. O computador pode ser alvo de um vírus com infecção rápida ou lenta. A inicialização lenta de um aplicativo e seu comportamento errático repentino são os principais sinais que fazem você suspeitar da presença de um vírus. Na presença de um vírus, o computador fica mais lento do que o normal.

Por alguma razão aparente, o sistema demora mais para inicializar, congela depois de um tempo e pode exigir uma reinicialização. O aplicativo para de funcionar corretamente e não responde mais a determinados comandos. A tela está mais ou menos normal. Os discos rígidos parecem estar ativos até que o usuário os use. Ícones desconhecidos aparecem na área de trabalho. O software antivírus instalado está desativado ou não funciona corretamente. Não é possível instalar novo antivírus.

8. KLEZ (2001)

Klez, outra variante de um worm de computador que se espalha pela Internet via e-mail, apareceu pela primeira vez no final de 2001. Existem diversas variedades deste vírus. Klez infectou computadores rodando Microsoft Windows explorando uma falha de segurança no Internet Explorer (o mecanismo Trident usa programas de e-mail como Microsoft Outlook e Outlook Express para exibir o conteúdo de hipertexto de e-mails). Um e-mail contendo vírus geralmente tinha uma parte de texto e pelo menos um arquivo anexado ao e-mail. A parte do texto da carta incluía um pequeno quadro HTML que abria e lançava automaticamente o vírus a partir do arquivo anexado. A vítima nem precisou abrir o anexo – o malware fez tudo sozinho. Algumas cartas estavam disfarçadas como correspondência supostamente enviada pela Microsoft, e o arquivo anexado estava disfarçado como um antivírus. Para distribuição, o vírus utilizou os catálogos de endereços de e-mail e outros programas do MS Outlook, inserindo aleatoriamente os endereços encontrados nos campos “Para:” e “De:”, complicando significativamente a busca por computadores infectados - foi possível determinar a origem da infecção apenas pelo endereço IP do qual recebi uma carta contendo um vírus. No computador infectado, Klez tentou infectar todos os arquivos executáveis, incluindo o conteúdo dos arquivos, e detectou e desativou com sucesso o software antivírus. Todo dia 14 de um mês par e todo dia 6 de um mês ímpar, o vírus sobrescreveu todos os arquivos nos discos do computador afetado com conteúdo aleatório.

A caixa de correio contém a maioria dos e-mails indesejados, caso contrário, o e-mail desaparece. Para nossos assinantes, o artigo consiste em 7 páginas. Os vírus podem destruir documentos ou até mesmo causar a perda total das informações armazenadas nas máquinas.

Esta opção está reservada aos nossos assinantes. Isso permite selecionar elementos da página para impressão. O principal órgão da mídia são as fontes de citações de artigos relevantes. Se a infestação parece estar contida em todo o mundo, não há dúvida de que isto foi apenas um prelúdio. Para compreender melhor os acontecimentos deste fim de semana, e principalmente os que estão prestes a acontecer, alguns esclarecimentos são necessários.

9. BLASTER (2003)

O vírus Blaster é outro tipo de malware que não é distribuído por e-mail, mas devido à vulnerabilidade dos computadores que executam os sistemas operacionais Windows 2000 e Windows XP. O código do vírus continha uma mensagem oculta para o fundador Microsoft vai faturar Gates com o seguinte conteúdo: Billy Gates, por que você torna isso possível? Pare de ganhar dinheiro e conserte seu software! (“Billy Gates, por que você está tornando isso possível? Pare de ganhar dinheiro e conserte seu software!”)

Primeiro, o que é resgate? Este é o nome dado aos vírus cujo objetivo é impedir que um usuário acesse seus dados até que pague um resgate. Para conseguir isso, o ransomware usa algoritmos criptográficos para criptografar os dados. A chave de descriptografia só é revelada em troca de pagamento em moeda virtual. As garantias fornecidas pela criptografia moderna são absolutamente impossíveis de recuperar arquivos perdidos. Três vítimas doam três alternativas.

A experiência mostra, contudo, que no mundo empresarial e no sector privado são raros. Restaure seus dados de um backup anterior. . O flagelo do resgate não é novidade: os usuários da Internet estão recebendo e-mails que foram sequestrados há vários anos, levando à infecção se não clicarem em um anexo.

10. SOBIG.F (2003)

Os usuários de computador ainda estavam se recuperando dos danos causados pelo vírus Blaster em 2003, quando o Sobig.F, outro enorme utilitário de e-mail, apareceu. Os danos causados por este vírus informático ascenderam a milhares de milhões de dólares. O vírus prejudicou significativamente ou bloqueou completamente a operação de gateways de Internet e servidores de correio. Como resultado, quase todos os utilizadores registaram um abrandamento significativo na velocidade de acesso global à Internet. O vírus coletou endereços de e-mail de vários documentos encontrados nos discos do computador infectado e depois se enviou para esses endereços. Poucas horas após o surto, o Sobig.F conseguiu enviar mais de um milhão de cópias de si mesmo. Em Setembro de 2003, o próprio vírus cessou a sua actividade, tal como estava programado para o fazer, após o que deixou de representar uma ameaça.

Worms são programas maliciosos que têm a capacidade de se espalhar. Quando são instalados em um novo computador, são automaticamente enviados em busca de novas vítimas. Esta é uma evolução natural e previsível das ferramentas do crime cibernético que estavam apenas à espera de uma falha crítica para ser explorada, e a lacuna com a qual estamos a lidar hoje é interessante em muitos aspectos.

Infelizmente, as práticas de segurança de muitas empresas ou usuários nem sempre os levam a possuir computadores modernos. Os indivíduos têm a sorte de estar protegidos: é raro um computador pessoal conectar-se diretamente à Internet. Vários operadores de caixa bloqueiam e não permitem acesso direto à rede do cliente de fora. O mundo dos negócios precisa disponibilizar alguns serviços para todos: sites, servidores de arquivos, acesso remoto para funcionários em trânsito, etc. isso inclui cuidar de computadores na Internet; e se não tiverem sido atualizados, provavelmente estarão infectados.

11. SQL SLAMER, também conhecido como HELKERN (2003)

Os danos causados pelo malware SQL Slammer não foram os mais graves em comparação com os seus companheiros do grupo de programas maliciosos, mas bastante perceptíveis - as perdas da epidemia de 2003 são estimadas em mil milhões de dólares. código do worm (apenas 376 bytes), então cada byte custa quase 3 milhões de dólares. O worm infectou roteadores de rede, bloqueando sua operação normal. Seu objetivo era uma vulnerabilidade no software de servidores web rodando Microsoft SQL Server. Apenas os computadores que executavam este software de servidor foram infectados, mas o seu bloqueio fez com que o acesso à Internet ficasse lento em todo o mundo. Em apenas dez minutos, o vírus conseguiu infectar milhares de servidores em diversos países.

Pior ainda, o worm pode usar essas máquinas para se replicar na rede, incluindo máquinas que não estão diretamente conectadas à Internet e que podem ter sido consideradas seguras. Por exemplo, fábricas, caixas eletrônicos ou outdoors no aeroporto foram afetados.

Na verdade, é exatamente o oposto. Exceto para os cibercriminosos, esta vulnerabilidade era gratuita. Estes serviços exploram estas vulnerabilidades como parte das suas operações de inteligência. A história é fascinante, mas ainda há muito a ser descoberto. Foi organizado um leilão, mas os termos eram demasiado complexos para que alguém pudesse fazer uma oferta séria. Diante de um leilão fracassado, o restante do arsenal foi sendo liberado gradativamente, sempre acompanhado de comunicados de imprensa ultrajantes.

12. BAGLE (2004)

Bagle era outra variante do clássico malware de spam em massa, mas significativamente modernizado. Descoberto pela primeira vez em 2004, ele infectava rotineiramente os computadores dos usuários por meio de um anexo de e-mail e também usava e-mail para distribuição. Ao contrário dos vírus de spam anteriores, o Bugle não dependia do catálogo de endereços do MS Outlook para criar uma lista de destinatários para os quais poderia enviar-se. Ele coletou todos os endereços de e-mail de vários documentos armazenados em arquivos no computador infectado - desde arquivos de texto simples até planilhas do MS Excel. O perigo específico deste malware era que ele abria uma porta traseira no computador afetado, através da qual um usuário remoto, provavelmente o autor ou um grupo de hackers, poderia obter acesso e controle sobre o computador infectado. Essa brecha ajudou a baixar componentes adicionais ou spyware para roubar informações dos usuários. Ainda hoje, centenas de variantes e variedades deste vírus ainda circulam pela Internet.

13. SASSE (2004)

Escrito por um estudante alemão de 17 anos em 2004, Sasser foi outro worm de computador que afetou milhares de computadores. O Sasser não se espalhou por e-mail e não exigiu intervenção humana para infectar um computador. Ele usou o mesmo buraco que o Blaster - penetrou nos computadores através de uma vulnerabilidade no Windows 2000 e no Windows XP conhecida como RPC (Remote Procedure Call). Sasser infectou e desativou com sucesso milhares de redes de computadores em apenas alguns dias. Depois que o computador foi infectado, ele foi programado para se conectar à Internet para procurar outras pessoas máquinas vulneráveis para infectá-los também.

14. MEU DOOM (2004)

O aumento repentino do tráfego da Internet devido à ação do MyDoom afetou até o funcionamento do mecanismo de busca Google, embora fosse apenas mais um malware para envio de mensagens em massa. Assim, o principal método de sua distribuição passou a ser, como seria de esperar, o e-mail. MyDoom também foi distribuído com sucesso na Internet através do software financiado pelo serviço de hospedagem de arquivos KaZaA. Sua primeira aparição no cenário da Internet ocorreu em 2004, e o resultado de “ovações” prolongadas de computadores infectados foi uma desaceleração de 10% nas velocidades de transferência de dados. O acesso a alguns sites foi limitado em 50%. Após a infecção, o worm de e-mail examinou todos os catálogos de endereços e listas de contatos do computador da vítima e se enviou para os endereços encontrados. Notou-se que durante os primeiros dias, cada décimo e-mail continha MyDoom. A propagação foi interrompida somente depois de um mês.

O aumento repentino do tráfego da Internet devido à ação do MyDoom afetou até o funcionamento do mecanismo de busca Google, embora fosse apenas mais um malware para envio de mensagens em massa. Assim, o principal método de sua distribuição passou a ser, como seria de esperar, o e-mail. MyDoom também foi distribuído com sucesso na Internet através do software financiado pelo serviço de hospedagem de arquivos KaZaA. Sua primeira aparição no cenário da Internet ocorreu em 2004, e o resultado de “ovações” prolongadas de computadores infectados foi uma desaceleração de 10% nas velocidades de transferência de dados. O acesso a alguns sites foi limitado em 50%. Após a infecção, o worm de e-mail examinou todos os catálogos de endereços e listas de contatos do computador da vítima e se enviou para os endereços encontrados. Notou-se que durante os primeiros dias, cada décimo e-mail continha MyDoom. A propagação foi interrompida somente depois de um mês.

15. CONFICKER, também conhecido como DOWNUP, também conhecido como DOWNADUP, também conhecido como KIDO (2008)

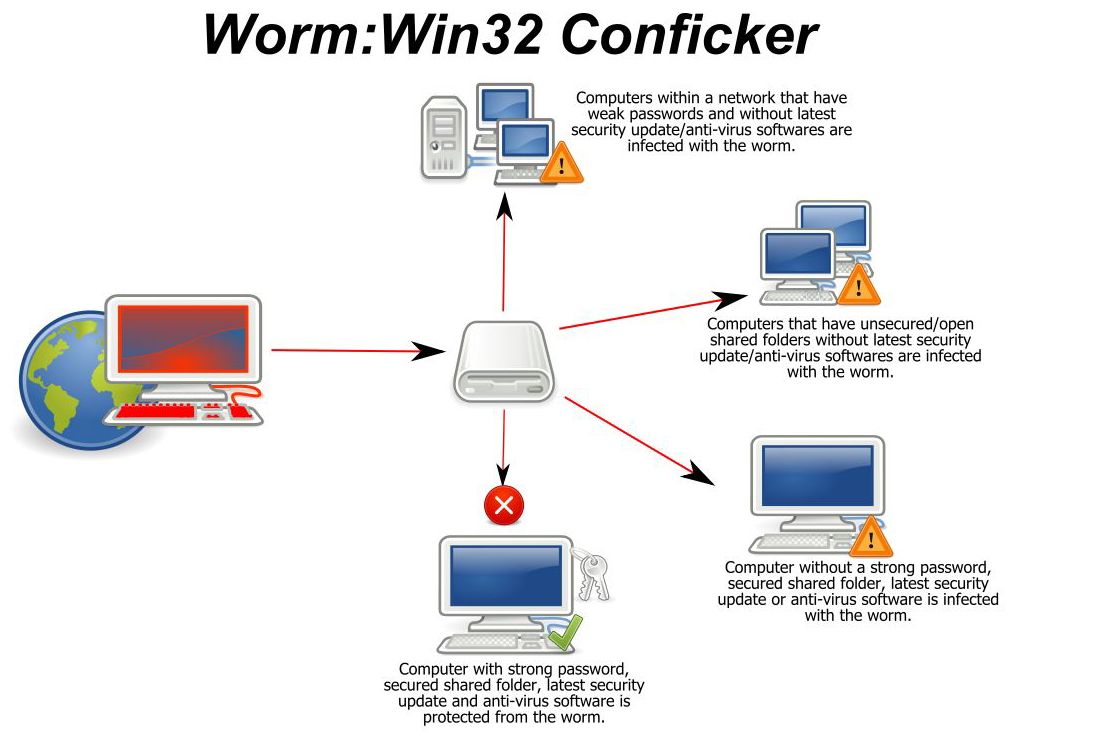

O worm Conficker, que atacava computadores que executavam o sistema operacional Microsoft Windows, foi descoberto pela primeira vez em 2008. Foi o maior surto desde o vírus SQL Slammer de 2003. Para penetrar em um computador, o Conficker usou algumas vulnerabilidades do sistema operacional Windows e, para obter privilégios de administrador, selecionou a senha do administrador em um dicionário e conectou os computadores afetados em uma única rede local, pronta para executar quaisquer comandos e tarefas definidas pelo criador. do vírus. Esta rede consistia em mais de 8 milhões de computadores em 200 países. Foi extremamente difícil resistir à infecção, uma vez que o vírus utilizou uma série de tecnologias mais recentes para distribuição e introdução de software malicioso. A primeira variante do worm começou a infectar computadores em novembro de 2008, graças a uma vulnerabilidade conhecida no serviço de rede em máquinas que executam Windows 2000, Windows XP, Windows Vista, Windows Server 2003, Windows Server 2008 e Windows Server 2008 R2 Beta. Até mesmo o sistema operacional Windows 7 mais recente da época tinha uma vulnerabilidade semelhante; ele foi salvo da infecção em massa por seu lançamento tardio ao público em geral - em janeiro de 2009. Embora a Microsoft tenha lançado o conjunto correspondente de correções em 23 de outubro de 2008, eles simplesmente não tiveram tempo de instalar o patch em todos os computadores. Aproximadamente 30% de todos os PCs com sistema operacional Windows carregavam o vírus antes de janeiro de 2009. A segunda versão do worm apareceu na Internet em dezembro de 2008, já tinha a capacidade de se espalhar em redes locais através de recursos de redes públicas, o que se tornou um fator decisivo na velocidade de propagação do vírus. O número de computadores infectados em janeiro de 2009 é estimado em US$ 9 a 15 milhões. No total, são conhecidas cinco modificações do vírus, denominadas A, B, C, I e E, respectivamente. Todo nova opção possuía novas estratégias de penetração e distribuição, atualizando-se automaticamente para uma versão mais “avançada”, carregando cada vez mais novos malwares no computador infectado e desativando uma série de serviços do sistema, como atualizações automáticas do Windows, central de segurança, firewall, sistema de notificação de erros .

O QUE FAZER?

O malware se esconde sob Vários tipos dados, alterando nomes e extensões, portanto, ao verificar seu computador com um antivírus, é recomendável ativar as opções “Todos os tipos de arquivo”. A Microsoft desenvolveu um utilitário especial para detectar e remover malware - Microsoft Software Removal Tool (MSRT). Após reinstalar o sistema operacional, é altamente recomendável instalar um conjunto completo das atualizações mais recentes para melhorar a segurança do sistema. A principal razão para os danos significativos que estes malwares informáticos causaram em todo o mundo é que a maioria das pessoas não tinha conhecimento da existência de tais ameaças e não estava protegida contra elas. Hoje, milhares e milhares de computadores na Internet permanecem infectados ou são infectados por vírus novos e antigos. Para evitar isso, é muito importante ter um bom programa antivírus e atualizar regularmente os bancos de dados antivírus. Outras medidas de segurança incluem o uso de um firewall e a atualização dos programas que você usa para acessar a Internet, incluindo clientes de e-mail, software de servidor e navegadores de Internet.

Quando se trata de instalar um antivírus confiável, queremos ter certeza de que ele nos protegerá de todos os perigos que podemos detectar na Internet. Afinal, hoje existem muitas ameaças, incluindo uma variedade de vírus, worms e cavalos de Tróia, que assustam muitos de nós e nos deixam realmente preocupados com a qualidade do software que utilizamos. Ultimamente, muitas pessoas têm argumentado que os programas antivírus disponíveis ao público em geral não podem, na verdade, garantir totalmente a segurança do computador e também combater atividades cibernéticas maliciosas. Mas, na realidade, o software antivírus é desenvolvido no nível adequado e é bastante funcional, mas o problema de segurança está longe disso.

Os cibercriminosos de todo o mundo estão se tornando mais sofisticados e atingindo seus objetivos cada vez mais rápido. Eles estão constantemente aprendendo coisas novas e inventando novas maneiras de hackear até mesmo os mais poderosos sistemas de segurança de computadores. E por causa disso, muito vírus fortes e outras formas de malware que levaram à perda de enormes quantias de dinheiro e até ameaçaram excluir todas as informações em sistemas e corporações conhecidos. Neste artigo, reunimos quinze dos piores vírus conhecidos até hoje. Alguns deles devastaram realmente a comunidade global da Internet, enquanto outros trouxeram pânico a muitas grandes empresas.

15. Miguel Ângelo

O primeiro vírus que adicionamos a este artigo é conhecido como vírus Michelangelo. Não, este não é um daqueles vírus superdestrutivos. Ganhou popularidade devido à enorme consternação que surgiu na sociedade quando foi descoberto, e é por isso que o colocamos no topo da nossa lista. Desenvolvido em 1992, este vírus foi projetado para destruir completamente os sistemas de computador. Felizmente, apenas alguns computadores foram afetados por ele e, portanto, é improvável que cause sérios prejuízos a alguém. No entanto, o vírus representava uma ameaça de infecção para todos os computadores existentes, o que foi suficiente para assustar quase todas as pessoas naquela época. Depois que o vírus foi descoberto, McAfee foi visto grande oportunidade entre no mercado de proteção cibernética e apresente seu software antivírus. Desde então, eles se tornaram uma das empresas de antivírus mais populares do mundo. Agora, quando alguém fala em McAfee, todos sabem que se trata de um antivírus.

14. Crânios.A

Skulls.A é um dos vírus mais famosos que causou pânico semelhante ao que surgiu quando o vírus Michelangelo foi descoberto. A única diferença entre Skull.A e o anterior é que ele foi projetado principalmente para intimidar o público. Além disso, pode afetar modelos específicos de telefone (como o Nokia 7610, bem como outros dispositivos SymbOS). Skulls.A foi lançado em 2004 e atingiu vários telefones, alterando todos os ícones na tela para imagens de caveiras e, ao mesmo tempo, bloqueando o acesso a todos os recursos do telefone, exceto a função de chamada. E embora o malware tenha causado apenas pequenos danos aos telefones da época, ele é lembrado como um incidente ainda inegavelmente terrível, no qual os usuários de telefones celulares perderam completamente o controle sobre seus telefones. No final, o vírus foi descoberto e, com a ajuda de algumas alterações nos antivírus existentes, neutralizado. Infelizmente, os hackers continuam a encontrar novas formas de manipular smartphones, razão pela qual malware como este ainda é comum hoje em dia.

13. Anna Kournikova

Para atrair visitantes ao site, seus proprietários distribuem na Internet diversas imagens publicitárias com conteúdo atraente. Certa vez, ocorreu um incidente semelhante com um vírus que forçou muitas pessoas a clicar em um link perigoso na esperança de ver uma foto nua da famosa tenista Anna Kournikova. Contudo, na realidade, o objectivo do vírus era infectar e destruir sistemas. Financeiramente, todos os danos causados pelo vírus Anna Kournikova foram, na verdade, muito pequenos. Porém, devido à enorme popularidade do tenista, esse vírus se espalhou muito rapidamente por toda a rede, tornando-se um dos malwares mais famosos da atualidade. Demorou muito para os anti-hackers garantirem que ele nunca mais danificaria nenhum computador. Mas a impressão indelével que este vírus com um nome tão criativo deixou na comunidade global da Internet ainda é lembrada por aqueles que tiveram a ousadia de tropeçar nele.

12. Sasser

É difícil acreditar que algo tão simples como um vírus de computador possa infectar todo um complexo de sistemas de controle e causar problemas em locais tão importantes como transportes públicos e até hospitais. No entanto, isso aconteceu em 2004 graças à propagação de um vírus conhecido como Sasser. Era um worm de computador perigoso lançado para danificar máquinas e dispositivos que ainda não haviam recebido um determinado patch da Microsoft. No final das contas, Sasser causou perdas de US$ 18 bilhões e também destruiu redes de informações hospitalares e sistemas de gerenciamento transporte público e até companhias aéreas. Era óbvio que ele havia infligido tal golpe terrível segurança que a Microsoft nunca imaginou ser possível. O problema foi resolvido, mas ecos do passado assombram constantemente as mentes dos desenvolvedores de programas antivírus modernos, que realmente esperam nunca mais ter que lidar com um vírus como o Sasser.

11. Melissa

Vírus e malware às vezes têm nomes muito estranhos, o que nos faz pensar mais de uma vez por que o hacker usou tal nome. Por exemplo, Melissa. Logo após a descoberta deste vírus, o motivo do seu estranho nome também foi revelado. Descobriu-se que o vírus recebeu o nome de uma dançarina da Flórida. Mas mesmo que a história sobre a escolha do nome tenha sido bastante delicada, o vírus em si não o foi. Em 1999, Melissa criou muitos problemas para proprietários de PCs e usuários de rede. O vírus se espalhou para as primeiras 50 pessoas da lista de e-mail da vítima. Depois infectou outras pessoas e todos que tiveram a infelicidade de estar na lista de proprietários de e-mails infectados. O vírus se espalhou tão rapidamente que infectou cerca de 20% de todos os computadores do mundo. O custo final dos danos foi de US$ 80 milhões. No entanto, o criador do vírus, David Smith, acabou sendo capturado pelo FBI. Ele foi enviado para a prisão por vinte meses e condenado a pagar uma multa de cerca de US$ 5.000.

10. Troia de Tempestade

Falando do mais vírus perigosos, não podemos deixar de mencionar os Trojans, que realmente causam danos irreparáveis ao mundo da informática assim que entram na rede. Pelo menos 8% de todas as infecções em todo o mundo foram resultado de um Trojan chamado Storm, lançado em 2007. Uma grande variedade de computadores foram infectados, cujo número cresceu a níveis incríveis durante os primeiros três dias do ataque. Este vírus criou o chamado botnet, quando uma massa de computadores foi unida em um grupo e usada em conjunto sem o conhecimento de seus usuários. O Trojan Storm uniu tantos usuários que foi quase impossível capturar o hacker. Portanto, ainda é considerada uma das maiores e mais intensas botnets da história.

9. Zeus

Os criminosos de alto nível estão constantemente procurando as ferramentas que melhor atendem às suas necessidades. Um dos mais vírus assustadores, usado por uma organização criminosa sofisticada, era o Zeus, às vezes chamado pelos hackers de Zbot. Zeus era uma ferramenta muito acessível que pode ser comprada por cerca de US$ 3.000. Permitiu que os criminosos criassem os seus próprios vírus botnet, proporcionando acesso a inúmeros computadores sem o conhecimento dos seus proprietários. Os criminosos usaram o Zeus para criar seu próprio Trojan que roubou US$ 70 milhões de usuários de serviços bancários on-line em todo o mundo. Este foi um golpe esmagador para os sistemas de segurança bancária, após o qual muitos especialistas tiveram que trabalhar para aumentar Equipamento de proteção. No ataque Zeus, os hackers obtiveram as informações de que precisavam usando dois dos métodos mais comuns entre os criminosos da web, conhecidos como phishing e keylogging.

8. EU TE AMO

As pessoas costumam receber cartas de amor. Quer seja uma carta normal ou mesmo um e-mail, a ideia de que alguém quer confessar seu amor por você é bastante intrigante. Provavelmente foi assim que a maioria dos usuários se sentiu quando recebeu um e-mail contendo o worm ILOVEYOU em maio de 2000. Foi um vírus enviado a vários destinatários sob o disfarce de outra carta de um fã, que na realidade continha um malware terrível que poderia infectar um computador, destruir completamente todos os arquivos nele armazenados e destruir seu sistema. O vírus se espalhou para aproximadamente 10% de todos os computadores conectados à Internet naquele momento. Até a CIA tinha medo de apanhar um worm tão perigoso, razão pela qual decidiu fechar temporariamente os seus servidores de e-mail para evitar uma maior propagação do vírus. Os danos totais estimados que causaram foram de impressionantes US$ 15 bilhões. Sim, foi realmente um grande golpe, para dizer o mínimo.

7. Sircam

Quando os especialistas derrotam o vírus, o ar ao seu redor fica repleto de paz e tranquilidade. As pessoas podem finalmente respirar aliviadas, assegurando-se de que agora existe outro vírus destruído que não representará mais uma ameaça aos seus computadores. No entanto, devemos ter realmente medo daqueles vírus que “morrem” por muito tempo. Por exemplo, são vírus como o Sircam - um terrível worm lançado em 2001 e que continua infectando computadores por muito tempo. Usando redes sociais, o Sircam enganou muitas pessoas para que infectassem seus computadores selecionando um arquivo aleatório do Microsoft Office. Então ele entrou nesse arquivo e se enviou para todas as pessoas listadas na coluna “Contatos” do e-mail. Em seguida, infectou os computadores dos usuários que o receberam por e-mail e abriram o arquivo infectado, acreditando ser de alguém que conheciam. De acordo com um estudo realizado na Universidade da Flórida, o dano total causado por esse vírus é de cerca de US$ 3 bilhões e ainda é considerado um dos mais terríveis worms de computador da história.

6. Nimda

O terrorismo causa grande pânico em todos os países do mundo. E é bastante natural ter medo de quaisquer ameaças provenientes de terroristas. É por isso que muitas pessoas ficaram bastante assustadas quando o famoso verme Nimda decidiu mostrar sua cara feia. O Nimda surgiu em 2001, logo após o 11 de Setembro, levando muitas autoridades a acreditar que havia algum tipo de ligação entre ele e a Al-Qaeda. No entanto, eles logo descobriram que o vírus não tinha nada a ver com eles. E, como muitos outros vírus nesta lista, causou corrupção de informações e também manteve dados valiosos dos usuários, exigindo uma recompensa monetária pela sua devolução. O Nimda foi usado para hackear sistemas de tribunais federais e redes bancárias, todos com fortes níveis de segurança. Apenas nos primeiros dias após o início do ataque, o custo de limpar a confusão que causou foi de 500 milhões de dólares. No final, os especialistas tomaram as medidas cabíveis e o problema foi resolvido restaurando os sistemas a partir de uma cópia de backup.

5. Código Vermelho

É claro que uma das piores coisas que poderiam acontecer em qualquer país seria a tomada total do sistema de segurança do governo e o controlo do mesmo por alguém completamente corrupto. Isso ainda não aconteceu, mas em 2001 aconteceu algo muito próximo do cenário descrito. Um vírus conhecido como Code Red foi então lançado e causou uma quantidade significativa de danos. O vírus recebeu o nome de uma das bebidas Mountain Dew de mesmo nome. Ele infectou mais de um terço dos servidores web Microsoft IIS e causou caos em todos os sistemas de computador. Até a Casa Branca, cuja segurança cibernética é considerada bastante forte, encontrou o Código Vermelho. Todas as informações na página inicial do whitehouse.gov foram substituídas por uma mensagem bastante estranha, no final da qual foi indicado o montante necessário para corrigir os danos, equivalente a quase mil milhões de dólares. Daquela época até os dias atuais, foram lançados muitos outros vírus que agem como o Code Red, mas nenhum se tornou tão famoso quanto o que apareceu em 2001.

4. Stuxnet

Dizem que a guerra nunca muda, e isto é verdade para o mundo como um todo. No entanto, mesmo à medida que avançamos, as nossas tropas empregam constantemente diversas táticas militares para obter vantagem sobre o inimigo. Mas hoje existe um dos mais métodos modernos guerra, e é chamada de guerra cibernética. Em 2009 foi bastante utilizado famoso vírus Stuxnet para tentar romper uma das defesas de segurança do Irão. Criado nos EUA e em Israel, o vírus deveria ser usado para obter alguma vantagem sobre o lado inimigo e foi utilizado em sistemas nacionais de enriquecimento nuclear. Este vírus infectou computadores e forçou centrífugas nucleares a girar sem parar até que as máquinas finalmente quebrassem. Além disso, o vírus também foi capaz de fornecer uma conexão reversa, embora um tanto distorcida, com o equipamento hackeado, provando assim que estava funcionando perfeitamente. O Stuxnet é considerado por muitos como a primeira arma digital do mundo e ficará na história da segurança cibernética como um dos esforços mais engenhosos dos Estados Unidos e de Israel.

3.MeuDoom

Os hackers estão se tornando mais avançados a cada ano. E devido a este aumento de conhecimento, um número crescente de utilizadores da Internet quer ter a confiança de que qualquer uma das suas atividades online está protegida de forma fiável. Mas será que as nossas ações são realmente tão seguras como pensamos? Em 2004, quando os sistemas de segurança informática estavam a desenvolver-se com sucesso, de repente todos eles estavam fora de alcance. O incidente foi considerado o pior surto de vírus de computador de sua época, que infectou e danificou muitos computadores e sistemas online. Chamava-se MyDoom e fazia muitas coisas diferentes que causavam problemas em PCs e outros sistemas. Devido à ação desse vírus, o tempo de carregamento de uma página na Internet aumentou 50%, e a maioria dos programas antivírus passou a bloquear e impedir o acesso a qualquer meio e método de se livrar do vírus. Ele também lançou um ataque online à Microsoft. John Bumgarner, diretor da empresa americana Cyber Consequences Unit, foi um dos que suspeitou que um ataque cibernético tão poderoso veio de Coréia do Norte. Ele disse que: “Tem-se falado muito ultimamente sobre guerra cibernética. Os norte-coreanos podem ter sentido que não estavam a atrair atenção suficiente ao lançarem mísseis, por isso recorreram a outro método de guerra potencialmente perigoso: os ataques cibernéticos. Isso é apenas um barulho de sabre. Mas quem sabe se os norte-coreanos lançaram este vírus por conta própria ou se alguém fez isso por eles?”

2. SQL Slammer/Safira

Às vezes, para infectar um computador, basta um arquivo muito pequeno. Nem todos os vírus são compostos de grande quantidade dados, alguns deles, como SQL Slammer/Sapphire, são tão pequenos que permanecem quase imperceptíveis até causarem enormes problemas para usuários de PC em todo o mundo. Em 2003, o SQL Slammer/Sapphire se tornou um grande problema depois de ser lançado por hackers. O worm pesava apenas 376 bytes, o que o tornava bastante pequeno, embora isso não reduzisse a quantidade de danos que causou. Acabou por desacelerar significativamente a Internet, encerrando alguns dos seus call centers 911, quebrando 12 mil caixas eletrônicos do Bank of America e forçando grande parte da Coreia do Sul a ficar offline. Além disso, o vírus penetrou no sistema de segurança de uma usina de energia em Ohio, fazendo com que ela ficasse completamente offline. A incrível capacidade de destruir tanta coisa em tão curto período de tempo tornou o vírus SQL Slammer/Sapphire um dos piores da história.

1. Criptolocker

Um dos vírus mais assustadores da nossa lista é aquele que explora nossos medos mais profundos. Existe realmente algo pior do que roubar dados pessoais e exigir um resgate pela sua devolução? Ou, pior ainda, excluir permanentemente todas as suas pastas e arquivos importantes sem o seu conhecimento? Estas são as perguntas que muitas pessoas se fizeram em 2014, quando foi lançado um poderoso vírus chamado Cryptolocker, infectando muitos computadores em todo o mundo. Depois que o vírus entrou no seu computador, você só teve um certo tempo para recuperar as informações necessárias. Para fazer isso, você teve que pagar ao hacker US$ 300, caso contrário seria impossível desbloquear a proteção criptográfica colocada em seu computador e, como resultado do vírus, todos os arquivos que você guardava foram excluídos permanentemente. Isso é algo que o FBI decidiu finalmente investigar, e com muita seriedade. Eles interromperam o processo do vírus em determinado momento, recomendando ao usuário que tomasse o máximo de medidas de segurança possível e tivesse muito cuidado. Enquanto isso, os especialistas tiveram dificuldade em encontrar uma solução para o problema e remover o vírus. Mas mesmo apesar disso, ainda é difícil para os especialistas lidar com os intermináveis ataques de hackers.

Site especial para leitores do meu blog

P.S. Meu nome é Alexander. Este é meu projeto pessoal e independente. Fico muito feliz se você gostou do artigo. Se você estava procurando algo e não encontrou, você tem a chance de encontrá-lo agora mesmo. Logo abaixo há um link para o que você pesquisou recentemente. Ficarei feliz se for útil para você duas vezes.

Copyright do site © - Esta notícia pertence ao site, e é propriedade intelectual do blog, é protegida pela lei de direitos autorais e não pode ser usada em qualquer lugar sem um link ativo para a fonte. Leia mais - "sobre Autoria"

Era isso que você estava procurando? Talvez isso seja algo que você não conseguiu encontrar por tanto tempo?