Najpotężniejszy wirus na świecie. Najbardziej niebezpieczne wirusy komputerowe w historii. Eugene Kaspersky: czas na proste rozwiązania się skończył

Na początku ery komputerów złośliwe oprogramowanie koncentrowało się na atakowaniu pojedynczych komputerów, ponieważ tylko niewielki procent komputerów był podłączony do sieci. Ale technologie komputerowe uległy poprawie, wzrosła rola Internetu w życiu ludzi i komputerów, a twórcy wirusów również weszli na nowy przyczółek. Zyskali możliwość przeprowadzania ataków przez sieć WWW, powodując znacznie więcej szkód w krótszym czasie. Ilość szkód wyrządzonych przez wirusy rosła skokowo. Użytkownicy ogólni wirusy komputerowe może wydawać się małym nieporozumieniem, a nawet przygodą, która przynosi tylko pewne niedogodności. Ale jeśli wyobrazisz sobie szerszy obraz, zobaczysz, że systemy komputerowe instytucji państwowych, uniwersytetów i szkół, przedsiębiorstw i firm są całkowicie sparaliżowane po ataku wirusa. Wirusy te rozprzestrzeniają się szybciej niż wirus grypy. Cierpi na tym współczesny biznes, który jest bardzo uzależniony od systemów komputerowych i sieci transmisji danych w zakresie produkcji, sprzedaży towarów i świadczenia usług. Atak wirusa może spowodować miliony, a nawet miliardy dolarów szkód. Chociaż nie wszystkie złośliwe programy komputerowe były niszczycielskie w skali globalnej, ale wszystkie spowodowały znaczne szkody w taki czy inny sposób. Na naszej liście piętnaście najbardziej znanych destrukcyjnych złośliwych programów komputerowych wszystkich czasów.

Ze względu na złożoność, złożoność i charakter wirusa wielu uważa, że został stworzony duża grupa a może rządowa agencja wywiadowcza. Postanowiliśmy więc zagłębić się w 10 najbardziej destrukcyjnych robaków komputerowych i wirusów, jakie kiedykolwiek stworzono.

Początkowo kilka firm zajmujących się bezpieczeństwem wyraziło przekonanie, że robak pochodzi od programisty z Rosji. Rzeczywisty autor robaka nie jest znany. Po zainfekowaniu wyszukiwał adresy e-mail z list kontaktów i wysyłał się na wszystkie znalezione adresy. Mówiono, że w ciągu pierwszych kilku dni co dziesiąty wysłany e-mail zawierał wirusa. Ten wirus komputerowy spowodował miliardy dolarów szkód, zakłócając lub zawieszając bramy internetowe i serwery poczty e-mail, powodując bezlitosne spowolnienie globalnego dostępu do Internetu.

1. MÓZG (1986)

Brain był nowym wirusem atakującym komputery z popularnym wówczas systemem operacyjnym Microsoft MS-DOS. Wirus został stworzony przez dwóch braci z Pakistanu. Basil Farooq Alvi i Amjad Farooq Alvi, a nawet pozostawili w kodzie wirusa numer telefonu swojego warsztatu komputerowego. Wirus Brain zainfekował sektor startowy 5-calowych dyskietek 360 KB (niewiele osób pamięta takie dyskietki). Po infekcji wirus stopniowo zapełniał całą niewykorzystaną przestrzeń dyskową, uniemożliwiając jej dalsze wykorzystanie. Wirus Brain ma jeszcze jedną palmę - był to pierwszy ukryty wirus, ukrywający się przed jakąkolwiek możliwością wykrycia i zamaskowania zainfekowanego miejsca na dysku. Ze względu na dość słabe destrukcyjne i destrukcyjne przejawy, Brain często pozostawał niezauważony, ponieważ wielu użytkowników nie zwracało uwagi na spowalnianie szybkości dyskietek.

Zbierał adresy e-mail z różnych dokumentów znalezionych na zainfekowanych komputerach. Wirus następnie wysłał się na te adresy. W ciągu kilku godzin od wybuchu był w stanie wysłać ponad milion swoich kopii. Wtedy przestało być zagrożeniem.

Wprowadził również szereg szkodliwych zmian w systemie użytkownika. Wirus został napisany przez filipińskiego programistę, który był wówczas studentem college'u. Powiedział, że uwolnienie wirusa było „przypadkowe”. Wirus ten rozprzestrzenił się na cały świat w ciągu zaledwie jednego dnia, infekując komputery dużych korporacji i rządów, w tym Pentagonu w Stanach Zjednoczonych. Rzeczywiste „uszkodzenie” wystąpiło podczas usuwania infekcji z komputerów, ponieważ serwery pocztowe i sieci komputerowe musiały zostać zamknięte przed usunięciem wirusa.

2MORRIS (1988)

Autorem wirusa jest Robert Tappan Morris, absolwent Uniwersytetu Cornell. Tym złośliwym oprogramowaniem zostało zainfekowanych około 6000 komputerów podłączonych do Internetu. Nawiasem mówiąc, ojciec Morrisa był jednym z głównych ekspertów rządu USA w dziedzinie bezpieczeństwa komputerowego, więc pierwsze komputery, które zostały spenetrowane nie przez tatę Morrisa, nie syna Morrisa, ale robaka Morrisa, były częścią prababki Internetu , słynna sieć Arpanet, ale w sieci World Wide Web wirus został rozdarty przez sieci międzynarodowych linii telefonicznych, kabli i kanałów komunikacji satelitarnej zainstalowanych przez Pentagon w 1969 roku. Morris twierdził później, że robak nie został napisany po to, by szkodzić, ale aby oszacować rozmiar Internetu. Po zadomowieniu się w komputerze sprawdził, czy nie ma kopii ukochanej, a jeśli ich nie było i okazał się pierwszy, liczył kolejnego „internauta”. Aby być bardziej dokładnym, ale aby uniknąć podwójnego liczenia, jeśli niechciany program został usunięty przez administratorów serwera, którzy nie byli świadomi elektronicznego spisu, Morris włączył do swojego programu funkcję regeneracji. Ale szybkość samoreprodukcji była zbyt duża, komputery były wielokrotnie infekowane i nie mogły już działać. Stało się to nieumyślnie, ale spowodowało znaczne szkody.

Zhakowany przez Chińczyków! Następnie wyszuka inne komputery z oprogramowaniem serwera WWW i zrobi to samo. Serwery poczty e-mail na całym świecie zostały zmuszone do wyłączenia, aby zapobiec rozprzestrzenianiu się wirusa, a także usunąć wirusa ze swojego systemu.

Jednak nadal powodował znaczne uszkodzenia routerów tłumiących, powodując ich przełączenie w tryb offline. Zainfekowane zostały tylko komputery, na których działało to oprogramowanie, ale spowodowało to spowolnienie dostępu do Internetu na całym świecie. W ciągu zaledwie dziesięciu minut był w stanie zainfekować tysiące serwerów.

3. CIH, vel "Wirus Czarnobyla", vel SPACEFILLER (1998)

Ten wirus pozostał jednym z najbardziej niebezpiecznych i destrukcyjnych, ponieważ był w stanie długi czas pozostają niezauważone w pamięci komputera, infekując wszystkie uruchomione programy i aplikacje. Wirus CIH pojawił się w sieci i został po raz pierwszy wykryty w 1998 roku (jednakże o jego działaniu użytkownicy dowiedzieli się w kwietniu 1999 roku, w 13. rocznicę katastrofy w Czarnobylu), zainfekował pliki wykonywalne systemów operacyjnych Windows 95, 98 i ME. systemy. Niebezpieczną cechą tego wirusa było to, że jego aktywacja była powiązana z konkretną datą, czyli w istocie była to bomba zegarowa. Po zainstalowaniu tablicy wirus nadpisał wszystkie pliki na dysku twardym komputera i całkowicie zniszczył jego zawartość. Wirus miał również możliwość modyfikowania BIOS-u, po czym komputer całkowicie przestawał się uruchamiać. Autorem groźnego wirusa był absolwent Uniwersytetu Tajwanu, Chen Ing Hau (CIH), który dał mu swoje nazwisko. Wirus jest również znany jako Spacefiller ze względu na jego zdolność do potajemnego wypełniania całej wolnej przestrzeni plików na dyskach twardych komputera, aby zapobiec instalacji i uruchomieniu oprogramowania antywirusowego. Szkodnik ten spowodował znaczne szkody w wielu krajach azjatyckich (i nie tylko) i sparaliżował tysiące komputerów.

Sasser był kolejnym złożonym wirusem komputerowym, który uszkodził tysiące komputerów i został napisany przez 17-letniego niemieckiego studenta z Sasser, nie rozprzestrzenił się e-mail i nie wymagał interwencji człowieka w celu złamania zabezpieczeń komputerów. Sasser skutecznie zainfekował i wyłączył tysiące sieci komputerowych w ciągu zaledwie kilku dni. Po zainfekowaniu komputera dostęp do Internetu jest zaprogramowany tak, aby wyszukiwał inne podatne na ataki komputery, aby mógł je zainfekować.

Gdy komputer został zainfekowany, wyświetlał komunikat informujący, że system zostanie zamknięty za kilka minut. Przestań zarabiać i napraw swoje oprogramowanie! Wirus ten został również przypadkowo rozprowadzony przez dostawcę oprogramowania, co przyczyniło się do masowej infekcji komputerów. Niebezpieczne w przypadku tego wirusa jest to, że miał datę premiery. Po osiągnięciu tej daty nadpisał pliki na dysku twardym i całkowicie zniszczył jego zawartość.

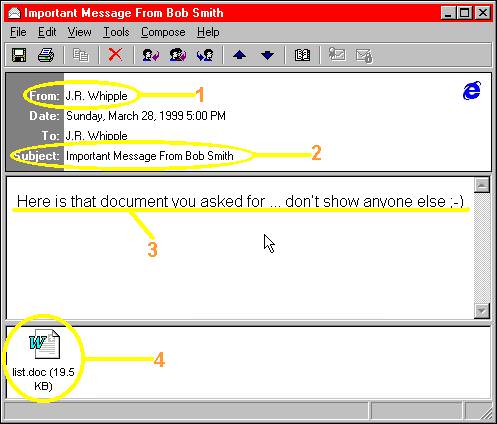

4. MELISSA (1999)

Robak Melissa po raz pierwszy pojawił się w Internecie 2 marca 1999 roku jako kolejny szkodliwy program do masowego rozsyłania spamu, który nadal infekuje do 20% komputerów na całym świecie. Pierwszymi ofiarami były sieci komputerowe tak dużych firm jak Microsoft, Intel itp., które wykorzystywały program MS Outlook jako klienta poczty e-mail. Musiałem na jakiś czas zawiesić pracę serwerów pocztowych na całym świecie, aby zapobiec rozprzestrzenianiu się wirusa i, no cóż, aby usunąć wirusa z systemu. Był on dystrybuowany pocztą elektroniczną, w tym jako załącznik do pliku Word. Natychmiast po otwarciu pliku wirus rozesłał się pocztą elektroniczną do pierwszych 50 odbiorców z listy kontaktów MS Outlooka. Nadpisał również pliki dokumentów na zainfekowanym komputerze, zastępując tekst cytatami z popularnego serialu animowanego Simpsonowie. Twórca wirusa, David L. Smith (David L Smith) nadał swojej „pracy” imię znanej striptizerki z Florydy. Szkody wynikające z konsekwencji tego wirusa szacuje się na 30 milionów dolarów. Sąd Stanów Zjednoczonych skazał Davida Smitha na 20 miesięcy więzienia.

Wirus ten jest również znany jako wirus Czarnobyla, ponieważ niektóre warianty zostały zainstalowane w celu niszczenia danych na komputerach, które zbiegły się w czasie z awariami elektrowni jądrowych. Producent oprogramowania zabezpieczającego online opublikował listę „ Największe zagrożenia Internet w historii Internetu.

Firma ma nadzieję, że pamięć o zmarłych robakach skłoni Cię do zakupu oprogramowania, aby się chronić. Ale to wciąż ciekawa lista, i można się z tym spierać, proponując dodatki, nawet pamiętając czasy z przeszłości – o ile oczywiście w Twój komputer uderzył któryś z nich.

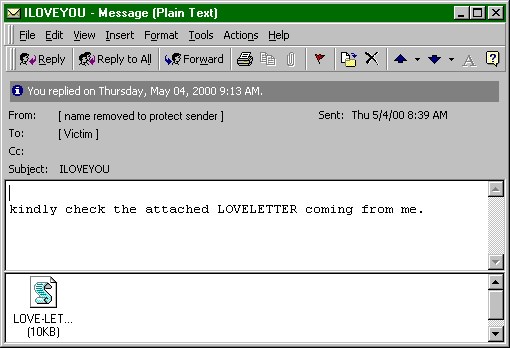

5. ILOVEYOU vel LOVEBUG vel LOVELETTER (2000)

Wirus ILOVEYOU jest uważany przez wielu za najbardziej destrukcyjny. W 2000 r. był rozprowadzany pocztą elektroniczną jako załączniki do wiadomości. Wirus załadował się do Baran i zainfekował wszystkie pliki wykonywalne. Wystarczyło, aby użytkownik otworzył list zawierający załącznik oraz w postaci pliku LOVE-LETTER-FOR-YOU.txt. vbs, - i komputer został zainfekowany automatycznie. Wirus rozprzestrzeniał się po całym dysku twardym i zainfekował pliki wykonywalne, pliki graficzne, a także pliki audio, takie jak MPS. Następnie wirus rozsyłał się pocztą elektroniczną na wszystkie adresy z listy kontaktów MS Outlooka. Wirus został napisany przez programistę studenta z Filipin i „przypadkowo” przez niego wydany. W ciągu jednego dnia rozprzestrzenił się na całym świecie, infekując komputery pracowników dużych korporacji i rządów, w tym Pentagonu. Epidemia spowodowała straty w wysokości 8,8 miliarda dolarów. Główne rzeczywiste szkody wyrządzono podczas usuwania infekcji z komputerów, ponieważ w tym celu konieczne było zawieszenie pracy serwerów pocztowych, a nawet sieci komputerowych.

10 najlepszych robaków komputerowych w historii Internetu

Robak umożliwia swoim twórcom zdalne instalowanie oprogramowania na zainfekowanych komputerach. Zagrożenie było tak agresywne, że niektóre kraje pomyliły zorganizowany atak na nie. W szczytowym momencie liczba zarażonych żywicieli osiągnęła 359. Morris jest stary, ale smakołyk; bez Morrisa obecne zagrożenie „supergwiazdą” nie istniało. Robak Morris został stworzony w niewinnych intencjach. Robert Morris twierdzi, że napisał robaka, aby oszacować rozmiar Internetu. Niestety robak zawierał błąd, który powodował, że wielokrotnie infekował komputery, tworząc atak typu „odmowa usługi”.

6 KOD CZERWONY (2001)

![]()

Świat nie otrząsnął się jeszcze z szoku wywołanego epidemią wirusa ILOVEYOU, kiedy w połowie 2001 roku nadszedł nowy atak – Code Red. W przeciwieństwie do innych wirusów, destrukcyjny efekt tego nośnika szkód był skierowany tylko przeciwko niektórym komputerom, na których zainstalowano serwer sieciowy z Microsoft IIS (Internet Information Server). Wirus wykorzystywał nieznany wówczas błąd oprogramowania. Po wejściu do komputera zmienił stronę startową głównej witryny, wyświetlając komunikat: Witamy w http://www.worm.com ! Zhakowany przez Chińczyków! („Witamy w Haworm.com! Zhakowany przez Chińczyków!”). Po tym zacząłem szukać innych stron z tym serwerem i dokonywać podobnych modyfikacji. Około dwóch tygodni po rozpoczęciu infekcji wirus został zaprogramowany do przeprowadzania ataków DDoS (rozproszona odmowa usługi) na określone strony internetowe, w tym serwer Białego Domu. Koszt epidemii Code Red szacuje się na 2,6 miliarda dolarów.

Eksperci ds. bezpieczeństwa twierdzą, że żaden program nie ochroni Cię przed wszystkimi, a niektóre z najlepszych złośliwych programów można pobrać za darmo. Niszczą dane i sprawiają, że tracisz ciężko zarobione pieniądze. To są wirtualne choroby.

Wirusy komputerowe istnieją od dawna. W miarę upływu czasu wirusy stawały się coraz bardziej wyrafinowane, trudniejsze do powstrzymania i bardziej destrukcyjne. Szkody spowodowane przez te samoreplikujące się programy są tak duże, że równoległy przemysł antywirusowy jest już od dawna spóźniony. Firmy zajmujące się cyberbezpieczeństwem zarabiają miliardy dolarów tylko dlatego, że wirusy są po to, aby zapewnić im biznes. Twórcy wirusów twierdzą, że zmuszają twórców oprogramowania do zwracania większej uwagi na aspekt bezpieczeństwa.

7. NIMDA (2001)

Robak Nimda jest zwycięzcą nagrody za najszybsze rozprzestrzenianie się, infekując prawie pół miliona komputerów w zaledwie 12 godzin. Stało się to 18 września 2001 roku. Wiele środków środki masowego przekazu natychmiast powiązał pojawienie się nowego wirusa z niedawnym atakiem terrorystycznym na World Trade Center i błędnie przypisał autorstwo Alowi Kapli. Wirus zaatakował użytkowników komputerów z systemem Windows 95, 98, M, NT lub 2000 oraz serwerów z systemem Windows NT i 2000. Jeśli przeczytasz nazwę wirusa od tyłu, otrzymasz admin. Robak ten miał nie jeden czy dwa, ale aż pięć sposobów rozprzestrzeniania się - poprzez pocztę e-mail (luka w systemie zabezpieczeń Internet Explorera, która umożliwia automatyczne uruchomienie załączonego pliku w celu wykonania), poprzez foldery publiczne i zasoby sieci lokalnej, luka w serwerach webowych z Microsoft IIS (Internet Information Server), poprzez zwykłą przeglądarkę z już zainfekowanych stron. Po infekcji złośliwe oprogramowanie przyznało użytkownikowi „Gościowi” wszystkie uprawnienia administratora systemu i otwierało wszystkie lokalne dyski komputera. Uważa się, że twórca Robak Nimda był studentem Uniwersytetu Sacramento.

Tutaj przyjrzymy się liście najbardziej znane wirusy wszystkich czasów. Robak ten zainfekował zarówno klienckie, jak i serwerowe systemy operacyjne. Melissa to wirus poczty masowej. Melissa wykorzystała lukę. Wirus ten wykorzystywał lukę przepełnienia bufora i uruchamiał lub restartował zainfekowany system.

Jest również znany jako Lovsan lub Lovesan. Robak ten będzie ostrzegał użytkownika o wyłączeniach. Uważa się, że Morris jest pierwszym robakiem, który się rozprzestrzenił. Morris został napisany przez Roberta Tappana Morrisa; student na Uniwersytecie Cornell. Jest uważany za pierwszego wirusa mikrokomputerowego. Wirus ten zainfekował sektor rozruchowy języków i literatury.

8. KLEZ (2001)

Klez, kolejny wariant robaka komputerowego, który rozprzestrzeniał się w sieci za pośrednictwem poczty e-mail, pojawił się po raz pierwszy pod koniec 2001 roku. Istnieje kilka odmian tego wirusa. Klez zainfekował komputery z systemem Microsoft Windows, wykorzystując lukę w zabezpieczeniach Internet Explorera (silnik Trident używa programów pocztowych, takich jak Microsoft Outlook i Outlook Express do wyświetlania treści hipertekstowych wiadomości e-mail). Wiadomość e-mail z wirusem z reguły zawierała część tekstową i co najmniej jeden plik dołączony do listu. Treść wiadomości e-mail zawierała małą ramkę HTML, która automatycznie otwierała i uruchamiała wirusa z załączonego pliku. Ofiara nie musiała nawet otwierać załącznika - złośliwe oprogramowanie robiło wszystko samo. Niektóre listy zostały zamaskowane jako rzekomo wysłana korespondencja przez Microsoft, a załączony plik dotyczy programu antywirusowego. Do dystrybucji wirus wykorzystywał książki adresowe poczty i innych programów MS Outlook, losowo wstawiając znalezione adresy w pola "Do:" i "Od:", co znacznie utrudniało odnalezienie zainfekowanych komputerów - możliwe było określenie źródło infekcji tylko przez adres IP, z którego otrzymał list zawierający wirusa. Na zainfekowanym komputerze Klez próbował zainfekować wszystkie pliki wykonywalne, w tym zawartość archiwów, wykrył i pomyślnie dezaktywował oprogramowanie antywirusowe. Co 14 dzień miesiąca parzystego i co 6 dzień miesiąca nieparzystego wirus nadpisuje wszystkie pliki na zaatakowanych dyskach komputera losową zawartością.

Wirusy, robaki i trojany - ojej!

Kiedy większość ludzi myśli o złośliwym oprogramowaniu, myśli o wirusach, ale żadne złośliwe oprogramowanie nie jest technicznie wirusem. Wszyscy wiemy, czym jest ludzki wirus. Wirus biologiczny to tylko maleńki czynnik zakaźny, który powiela się w komórkach żywych organizmów.

Czynność polegająca na pomyślnym sklonowaniu kopii wirusa do innej części komputera jest znana jako infekcja. Jednak niektóre wirusy komputerowe są mniej szkodliwe niż inne. Na przykład kilka wirusów po prostu marnuje miejsce na dysku lub spowalnia komputer, zużywając nadmierną ilość zasobów systemowych. Tak, te działania nadal będą miały na ciebie wpływ, ale z pewnością są mniej obraźliwe niż niektóre brzydsze wirusy, które całkowicie niszczą twoje pliki.

9. BLASTER (2003)

Wirus Blaster to kolejny rodzaj złośliwego oprogramowania, które nie rozprzestrzenia się za pośrednictwem poczty e-mail, ale z powodu luki w komputerach z systemami operacyjnymi Windows 2000 i Windows XP. Kod wirusa zawierał ukrytą wiadomość dla założyciela Microsoft, Billa Gatesa: Billy Gates, dlaczego to umożliwiasz? Przestań zarabiać i napraw swoje oprogramowanie! („Billy Gates, dlaczego to umożliwiasz? Przestań zarabiać i napraw swoje oprogramowanie!”)

Robaki są bardziej autonomiczne niż wirusy. Podobnie jak wirusy, robaki replikują się, ale w przeciwieństwie do wirusów wykorzystują sieć do rozprzestrzeniania się na inne komputery. Wiele osób błędnie nazywa robaki wirusami, ponieważ zwykle powodują one robaki więcej szkód a tym samym otrzymać większy nadruk; jednak robaki i wirusy to dwie różne rzeczy. Robaki działają samodzielnie i nie powinny dołączać się do istniejących programów, takich jak wirusy. Ponadto, podczas gdy wirusy zwykle uszkadzają pliki, robaki niszczą całe sieci, zużywając ogromne ilości przepustowości.

10. SOBIG.F (2003)

Użytkownicy komputerów nie doszli jeszcze do siebie po szkodach spowodowanych przez wirusa Blaster w 2003 roku, kiedy pojawił się Sobig.F, kolejny popularny komunikator e-mail. Szkody spowodowane przez tego wirusa komputerowego sięgały miliardów dolarów. Wirus znacznie utrudnił lub całkowicie zablokował pracę bramek internetowych i serwerów pocztowych. W efekcie niemal każdy użytkownik odczuł silne spowolnienie tempa globalnego dostępu do Internetu. Wirus zbierał adresy e-mail z różnych dokumentów znalezionych na dyskach zainfekowanego komputera, a następnie wysyłał się na te adresy. W ciągu kilku godzin od wybuchu Sobig.F był w stanie wysłać ponad milion swoich kopii. We wrześniu 2003 r. sam wirus zaprzestał aktywności, ponieważ został do tego zaprogramowany, po czym przestał stanowić zagrożenie.

Wreszcie dochodzimy do trojanów. Etymologia terminu „trojan” w całości sięga: mitologia grecka zwłaszcza Eneida Wergiliusza. Grecy rzekomo stworzyli ogromnego drewnianego konia i potajemnie umieścili w nim kilku uzbrojonych żołnierzy. Później tego samego wieczoru Grecy udali klęskę i wypłynęli w noc, ale pozostawili konia.

Mieszkańcy Troi wyszli ze swoich domów i postrzegali konia jako symbol zwycięstwa, więc ciągnęli go u bram miasta. Otóż, jak mówi historia, tej nocy greccy żołnierze ukrywający się wewnątrz konia ukradkiem wysiedli z konia i otworzyli bramy do miasta Troi, aby cała grecka armia mogła odzyskać i zniszczyć miasto.

11. SQL SLAMER aka HELKERN (2003)

Szkody wyrządzone przez szkodliwe oprogramowanie SQL Slammer nie były najpoważniejsze w porównaniu z jego towarzyszami z grupy szkodliwego oprogramowania, ale dość zauważalne – straty spowodowane epidemią z 2003 r. szacuje się na 1 miliard dolarów. tylko 376 bajtów), a każdy bajt kosztował prawie 3 miliony dolarów. Robak zainfekował routery sieciowe, blokując ich normalne działanie. Jego celem była luka w oprogramowaniu serwerów WWW, na których działa Microsoft SQL Server. Zainfekowane były tylko komputery, na których zainstalowano to oprogramowanie serwerowe, ale ich zablokowanie spowodowało spowolnienie dostępu do Internetu na całym świecie. W ciągu zaledwie dziesięciu minut wirus był w stanie zainfekować tysiące serwerów w różnych krajach.

Ale właśnie stąd pochodzi termin, a dokładnie to, co koń trojański robi z twoim komputerem. Trojan nie jest wirusem ani robakiem, ponieważ nie replikuje się w systemie lokalnym ani w sieci, zamiast tego przyznaje uprawnienia napastnikowi uprzywilejowanemu w systemie, będąc przebranym za legalne oprogramowanie.

Trojany są znane z tego, co nazywa się „tylnymi drzwiami” na komputerze ofiary, które zasadniczo zamieniają komputer w plac zabaw hakerzy, którzy pragną nieautoryzowanego dostępu do twojego komputera. Wszystkie twoje naciśnięcia klawiszy są rejestrowane, a wszystkie twoje działania są monitorowane i przechowywane, co haker może powtórzyć. Hakerzy mogą również używać programów typu backdoor do robienia na swoim komputerze rzeczy, które mogą sprawić, że pomyślisz, że jest on opętany przez demony.

12. BAGLA (2004)

Bagle był kolejnym wariantem klasycznego szkodliwego oprogramowania spamowego masowego, ale został znacznie zmodernizowany. Po raz pierwszy odkryto go w 2004 roku, zwyczajowo infekując komputery użytkowników poprzez załącznik do wiadomości e-mail, a także wykorzystywał pocztę e-mail do dystrybucji. W przeciwieństwie do poprzednich wirusów spamowych, Bugle nie polegał na książce adresowej MS Outlooka do tworzenia listy odbiorców, do których miał się wysłać. Zbierał wszystkie adresy e-mail z różnych dokumentów przechowywanych w plikach na zainfekowanym komputerze - od zwykłych plików tekstowych po arkusze kalkulacyjne MS Excel. Szkodnik ten był szczególnie niebezpieczny, ponieważ otwierał tylne drzwi na zaatakowanym komputerze, przez które zdalny użytkownik, prawdopodobnie autor lub grupa hakerów, mógł uzyskać dostęp i kontrolę nad zainfekowanym komputerem. Ta luka pomogła pobrać dodatkowe komponenty lub oprogramowanie szpiegujące w celu kradzieży informacji od użytkowników. Nawet dzisiaj setki wariantów i odmian tego wirusa wciąż krążą po sieci.

Na szczęście większość z nich radzi sobie z tymi zagrożeniami. Nawiasem mówiąc, Smith został oskarżony i skazany na 20 miesięcy więzienia. Nazwa tego zjadliwego robaka była trafna, biorąc pod uwagę, że popełnił on swoje niefortunne ofiary. Jest to klasyczny przykład rozproszonego ataku typu „odmowa usługi”, ponieważ na całym świecie istniały maszyny działające zgodnie, aby zaatakować pojedynczy zasób.

To jedno lub dwa trafienia sprawiły, że robaki szybko zaczęły działać w sieci. Po drugie, pokazał się jako aplikacja e-mail z łagodnym tematem mówiącym „System dostarczania poczty” lub „Transakcja pocztowa nie powiodła się”. Temat wydawał się nieszkodliwy, co często budziło ciekawość, która nieuchronnie prowadziła do odkrycia uczucia. To naturalnie zaostrzyło problem, ponieważ pomagało robakom rozprzestrzeniać Internet i wykorzystywać książkę adresową ofiary do zasilania.

13 SASSER (2004)

Napisany przez 17-letniego studenta z Niemiec w 2004 roku Sasser był kolejnym robakiem komputerowym, który zainfekował tysiące komputerów. Sasser nie rozprzestrzeniał się za pośrednictwem poczty elektronicznej i nie wymagał interwencji człowieka, aby zainfekować komputer. Wykorzystywał tę samą dziurę co Blaster - przenikał do komputerów przez lukę w systemach Windows 2000 i Windows XP znaną jako RPC (Remote Procedure Call). Sasser skutecznie zainfekował i wyłączył tysiące sieci komputerowych w ciągu zaledwie kilku dni. Po zainfekowaniu komputera zaprogramowano go do łączenia się z Internetem w celu wyszukiwania innych wrażliwe maszyny ich też zarażać.

Zakłócenia robaków były dość powszechne. Na przykład University of Missouri musiał odłączyć swoje komputery od Internetu, aby złagodzić skutki działania robaka. W rezultacie Jashan został złapany i uznany za winnego. Biorąc pod uwagę, że robak został wydany w 18. rocznicę istnienia, nie używał on organów ścigania zbyt długo do łączenia kropek.

Trojan burzowy był katastrofalnym wydarzeniem, którego niektórzy ludzie nigdy nie zapomną. Niczego niepodejrzewający użytkownicy będą otwierać e-maile z nieszkodliwymi tematami, takimi jak. Wszystkie zainfekowane hosty stają się zombie lub botami, które uczestniczą w ogromnej sieci peer-to-peer maszyn niewolników.

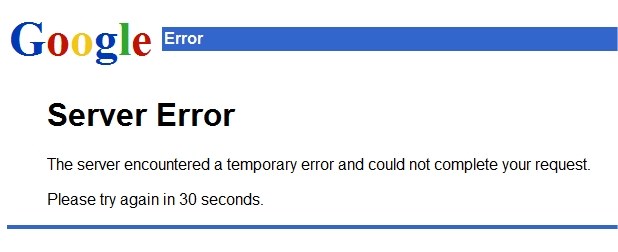

14. MYDOOM (2004)

Wzrost ruchu internetowego spowodowany przez MyDoom wpłynął nawet na wydajność wyszukiwarki Google, chociaż było to tylko kolejne złośliwe oprogramowanie do masowej wysyłki. W związku z tym główną metodą jego dystrybucji stała się, jak można się spodziewać, poczta e-mail. MyDoom został również z powodzeniem dystrybuowany do Internetu za pośrednictwem oprogramowania do hostingu plików KaZaA. Jego pierwsze pojawienie się na scenie internetowej miało miejsce w 2004 roku, a efektem długiej „owacji” zainfekowanych komputerów było 10% spowolnienie transferu danych. Dostęp do niektórych serwisów został ograniczony o 50%. Po zainfekowaniu robak pocztowy przejrzał wszystkie książki adresowe i listy kontaktów na komputerze ofiary i rozesłał się na znalezione adresy. Zauważono, że w pierwszych dniach co dziesiąty e-mail zawierał MyDoom. Spread udało się zatrzymać dopiero po miesiącu.

Wzrost ruchu internetowego spowodowany przez MyDoom wpłynął nawet na wydajność wyszukiwarki Google, chociaż było to tylko kolejne złośliwe oprogramowanie do masowej wysyłki. W związku z tym główną metodą jego dystrybucji stała się, jak można się spodziewać, poczta e-mail. MyDoom został również z powodzeniem dystrybuowany do Internetu za pośrednictwem oprogramowania do hostingu plików KaZaA. Jego pierwsze pojawienie się na scenie internetowej miało miejsce w 2004 roku, a efektem długiej „owacji” zainfekowanych komputerów było 10% spowolnienie transferu danych. Dostęp do niektórych serwisów został ograniczony o 50%. Po zainfekowaniu robak pocztowy przejrzał wszystkie książki adresowe i listy kontaktów na komputerze ofiary i rozesłał się na znalezione adresy. Zauważono, że w pierwszych dniach co dziesiąty e-mail zawierał MyDoom. Spread udało się zatrzymać dopiero po miesiącu.

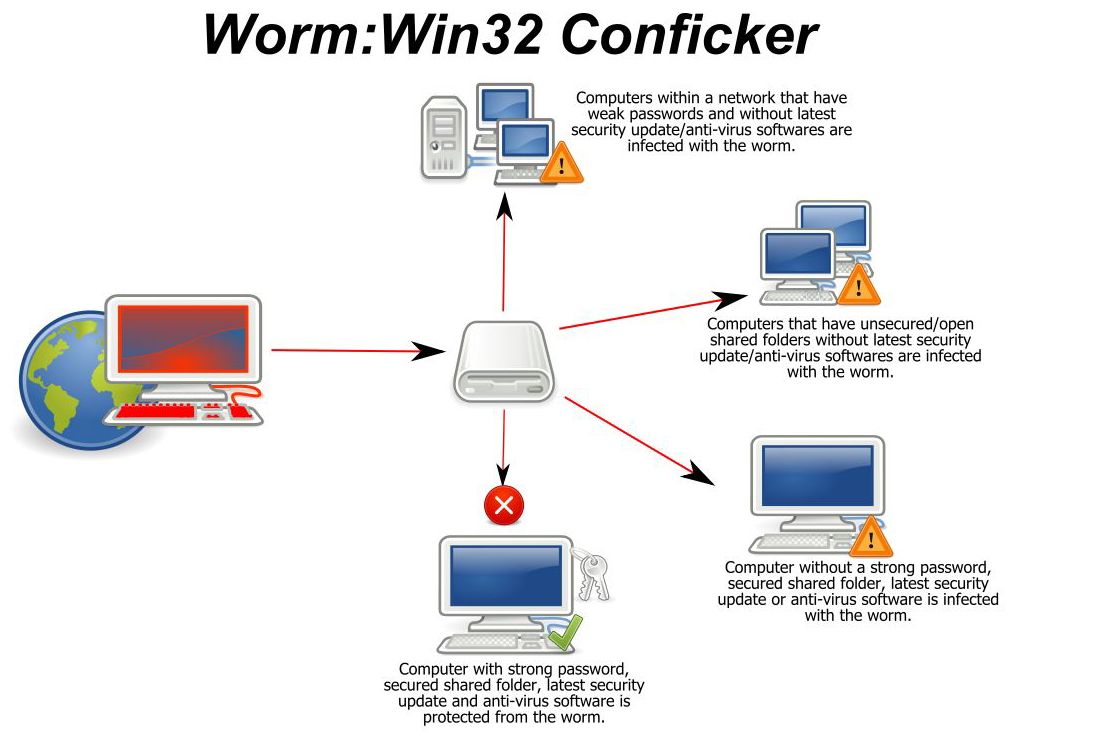

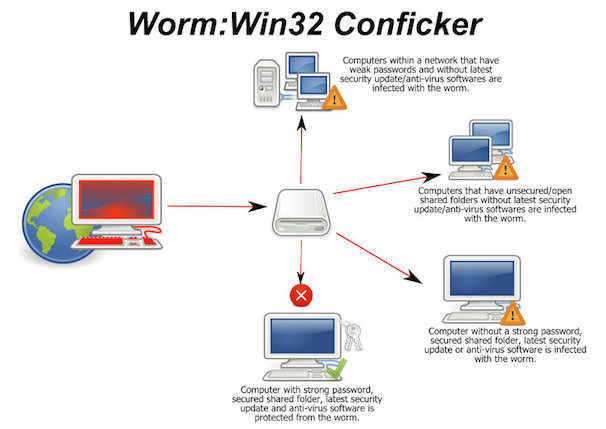

15. CONFICKER vel DOWNUP vel DOWNADUP vel KIDO (2008)

Robak Conficker, który atakował komputery z systemem operacyjnym Microsoft Windows, został po raz pierwszy wykryty w 2008 roku. Była to największa epidemia od czasu wirusa SQL Slammer z 2003 roku. Conficker wykorzystał pewne luki w systemie Windows, aby przeniknąć do komputera i aby uzyskać uprawnienia administratora, pobrał hasło administratora ze słownika i połączył zaatakowane komputery w jedną sieć lokalną, gotową do wykonania wszelkich poleceń i zadań ustawionych przez twórcę od wirusa. Sieć ta składała się z ponad 8 milionów komputerów w 200 krajach świata. Bardzo trudno było oprzeć się infekcji, ponieważ wirus wykorzystywał wiele najnowsze technologie do dystrybucji i wdrażania złośliwego oprogramowania. Pierwszy wariant robaka zaczął infekować komputery w listopadzie 2008 r. poprzez znaną lukę w zabezpieczeniach usług sieciowych na komputerach z systemem Windows 2000, Windows XP, Windows Vista, Windows Server 2003, Windows Server 2008 i Windows Server 2008 R2 Beta. Nawet najświeższy system operacyjny w tamtym czasie, Windows 7, miał podobną lukę – został uratowany przed masową infekcją dzięki spóźnionemu udostępnieniu go opinii publicznej w styczniu 2009 roku. Chociaż Microsoft wydał odpowiedni zestaw poprawek 23 października 2008 r., Po prostu nie mieli czasu na zainstalowanie poprawki na wszystkich komputerach. Około 30% wszystkich komputerów osobistych z systemem Windows było nosicielami wirusa przed styczniem 2009 roku. Druga wersja robaka pojawiła się w sieci w grudniu 2008 r. i miała już zdolność rozprzestrzeniania się w sieciach lokalnych za pośrednictwem zasobów sieci publicznej, co stało się decydującym czynnikiem w tempie rozprzestrzeniania się wirusa. Liczbę zainfekowanych komputerów w styczniu 2009 szacuje się na 9-15 milionów dolarów.W sumie znanych jest pięć modyfikacji wirusa, które są nazwane odpowiednio A, B, C, I i E. Każdy nowy wariant miał nowe strategie infiltracji i dystrybucji, automatycznie aktualizując się do bardziej „zaawansowanej” wersji, pobierając coraz więcej złośliwego oprogramowania na zainfekowany komputer i wyłączając szereg usług systemowych, takich jak automatyczne aktualizacje systemu Windows, Centrum bezpieczeństwa, zapora sieciowa, system alerty o błędach.

CO ROBIĆ?

Złośliwe oprogramowanie ukrywa się pod różnymi typami danych, zmieniając nazwy i rozszerzenia, dlatego podczas skanowania komputera skanerem antywirusowym zaleca się włączenie opcji „Wszystkie typy plików”. Firma Microsoft opracowała specjalne narzędzie do wykrywania i usuwania złośliwego oprogramowania — Microsoft Software Removal Tool (MSRT). Po ponownej instalacji systemu operacyjnego zdecydowanie zaleca się zainstalowanie pełnego zestawu najnowszych aktualizacji w celu poprawy bezpieczeństwa systemu. Główną przyczyną znacznych szkód, jakie te złośliwe oprogramowanie spowodowało na całym świecie, jest to, że większość ludzi nie była świadoma istnienia takich zagrożeń i nie była przed nimi chroniona. Obecnie tysiące komputerów w sieci Web pozostają zainfekowane lub zainfekowane starymi i nowymi wirusami. Aby tego uniknąć, bardzo ważne jest posiadanie dobrego programu antywirusowego i regularne aktualizowanie antywirusowych baz danych. Inne środki bezpieczeństwa obejmują korzystanie z zapory (firewall) i aktualizowanie programów używanych do uzyskiwania dostępu do Internetu, w tym klientów poczty e-mail, oprogramowania serwera i przeglądarek internetowych.

Niedawno wąski krąg specjalistów ds. bezpieczeństwa informacji obchodził swoistą rocznicę. Rivne został stworzony jako pierwszy wirus komputerowy i od tego czasu świat widział tysiące ich odmian. A te najsłynniejsze należy wymienić osobno - na portalu Digit.ru stanowiły one 11 największych szkodliwych programów w całej historii ery komputerów.

W kontakcie z

Ojcem pierwszego wirusa komputerowego był amerykański student Fred Cohen, który podczas studiów na Uniwersytecie Południowej Kalifornii napisał eksperymentalny program. Uruchamiając wirusa na komputerze VAX, zadbał o to, aby jego twór mnożył się niesamowicie szybko i w zależności od warunków mógł zainfekować cały system w ciągu 5 minut do godziny. Przestraszony student przerwał eksperyment - w kalendarzu był 11 listopada 1983 r. A w następnym roku Fred Cohen napisał artykuł naukowy na ten temat, definiując samą koncepcję wirusa komputerowego. I po szczegółowym opisaniu mechanizmów infekcji systemów, przewidzeniu dokładnie, w jaki sposób szkodliwe programy będą rozprzestrzeniać się po całej planecie za pośrednictwem sieci.

W 1986 roku pojawił się pierwszy wirus, stworzony już w złych zamiarach - pochodził z Pakistanu i nazywał się Brain (Brain). W tamtym czasie był to niebezpieczny wróg, który choć infekował tylko dyskietki, to bardzo umiejętnie się ukrywał. Nawiasem mówiąc, „lekarstwo” na nią pojawiło się dopiero 2 lata później, w 1988 roku. W tym czasie działały już dwa kolejne wirusy, znane jako Lehigh i Jerusalem – pierwszy szerzył się w sieciach uniwersyteckich w USA, drugi w izraelskich instytucjach naukowych. Jednak po stworzeniu pierwszych wariantów antywirusów sytuacja nieco się ustabilizowała i od tego czasu wojna w przestrzeni informacyjnej toczy się ze zmiennym powodzeniem.

Zgodnie z opisami encyklopedycznymi wirus komputerowy to rodzaj programu, który może się samoreplikować, to znaczy tworzyć swoje kopie i rozprzestrzeniać się w ten sposób. Z reguły wszystkie z nich powodują pewnego rodzaju szkody dla zainfekowanego systemu - niszczą dane, zastępują lub uszkadzają dowolne pliki, mogą spowodować awarię systemu operacyjnego, a nawet uszkodzić sprzęt. A najbardziej nieprzyjemną rzeczą jest to, że złośliwe oprogramowanie rozprzestrzenia się z niewiarygodną prędkością w dzisiejszym szybkim Internecie. Według obliczeń w ciągu zaledwie godziny wirus może dotrzeć do dowolnego zakątka planety i tam trafić nieostrożną ofiarę.

1. „Mózg”, 1986, pierwszy wirus na świecie

Ten już legendarny „pierworodny” jest pomysłem Amdjata i Basita Alvi (Amdjat i Basit Faroog Alvi), braci-programistów z Pakistanu, którzy naprawdę nie myśleli o niczym złym. Brain został stworzony jako broń odwetowa przeciwko lokalnym piratom, którzy kradną oprogramowanie stworzone przez braci. Jednak, jak to często bywa, niebezpieczna siła uwolniła się i spowodowała wiele szkód – w samych Stanach Zjednoczonych zainfekowanych zostało około 18 000 komputerów. Oprócz tego, że jest pionierem, złośliwe oprogramowanie jest interesujące ze względu na dość wysoką jakość implementacji. Wirus rozprzestrzeniał się, zapisując swoje ciało w sektorach startowych dyskietek. Jeśli próbowano je przeskanować, zamiast zainfekowanego sektora wystawiał na pokaz jego specjalnie stworzoną neutralną kopię. Dziś takie programy, które próbują ukryć swoją obecność w systemie, nazywane są „wirusami ukrywającymi się” i są uważane za bardziej niebezpieczne niż inne.

Ten już legendarny „pierworodny” jest pomysłem Amdjata i Basita Alvi (Amdjat i Basit Faroog Alvi), braci-programistów z Pakistanu, którzy naprawdę nie myśleli o niczym złym. Brain został stworzony jako broń odwetowa przeciwko lokalnym piratom, którzy kradną oprogramowanie stworzone przez braci. Jednak, jak to często bywa, niebezpieczna siła uwolniła się i spowodowała wiele szkód – w samych Stanach Zjednoczonych zainfekowanych zostało około 18 000 komputerów. Oprócz tego, że jest pionierem, złośliwe oprogramowanie jest interesujące ze względu na dość wysoką jakość implementacji. Wirus rozprzestrzeniał się, zapisując swoje ciało w sektorach startowych dyskietek. Jeśli próbowano je przeskanować, zamiast zainfekowanego sektora wystawiał na pokaz jego specjalnie stworzoną neutralną kopię. Dziś takie programy, które próbują ukryć swoją obecność w systemie, nazywane są „wirusami ukrywającymi się” i są uważane za bardziej niebezpieczne niż inne.

2. Jerozolima, 1988, sformatowane dyski twarde w piątek 13

Stworzony w Izraelu i wydany 13 maja 1988 r. wirus „Jerusalem” przestraszył wielu użytkowników na Bliskim Wschodzie, w Europie i USA. Po prostu dlatego, że antywirusy były wtedy ciekawostką i nikt tak naprawdę nie wiedział, jak sobie z tym poradzić. A „Jerozolima” przyniosła wiele szkód, na przykład podczas próby uruchomienia zainfekowanego pliku natychmiast go usuwała. A jeśli nadejście piątku zbiegło się z nadejściem 13-go, co nie zdarza się tak rzadko, w sieciach uniwersyteckich i biurach dużych firm wybuchła prawdziwa panika – złośliwe oprogramowanie po prostu sformatowało dyski twarde, wymazując wszystkie dane na oślep.

Stworzony w Izraelu i wydany 13 maja 1988 r. wirus „Jerusalem” przestraszył wielu użytkowników na Bliskim Wschodzie, w Europie i USA. Po prostu dlatego, że antywirusy były wtedy ciekawostką i nikt tak naprawdę nie wiedział, jak sobie z tym poradzić. A „Jerozolima” przyniosła wiele szkód, na przykład podczas próby uruchomienia zainfekowanego pliku natychmiast go usuwała. A jeśli nadejście piątku zbiegło się z nadejściem 13-go, co nie zdarza się tak rzadko, w sieciach uniwersyteckich i biurach dużych firm wybuchła prawdziwa panika – złośliwe oprogramowanie po prostu sformatowało dyski twarde, wymazując wszystkie dane na oślep.

3. "Morris Worm", 1988, "zepsuł" cały ówczesny Internet

Warto zauważyć, że w 1988 r. rozmiar sieci WWW był znacznie mniejszy niż obecnie. Tak więc szybko i niekontrolowanie rozmnażające się robaki Morris nie miały trudności z schwytaniem go całkowicie w krótkim czasie. Listopad 1988 jest pamiętany jako miesiąc, w którym jeden wirus sparaliżował cały Internet, powodując bezpośrednie i pośrednie straty w wysokości 96 milionów dolarów.

Warto zauważyć, że w 1988 r. rozmiar sieci WWW był znacznie mniejszy niż obecnie. Tak więc szybko i niekontrolowanie rozmnażające się robaki Morris nie miały trudności z schwytaniem go całkowicie w krótkim czasie. Listopad 1988 jest pamiętany jako miesiąc, w którym jeden wirus sparaliżował cały Internet, powodując bezpośrednie i pośrednie straty w wysokości 96 milionów dolarów.

4. „Michelangelo”, 1992, znany jest jako impuls do rozwoju oprogramowania antywirusowego

Stosunkowo nieszkodliwy wirus, który przedostał się przez dyskietki do sektorów rozruchowych komputera, gdzie był nieaktywny. Dopiero 6 marca (urodziny Michała Anioła) złośliwe oprogramowanie uaktywniło się i wymazało wszystkie dane z komputera. W rzeczywistości liczba zainfekowanych systemów nie przekroczyła 10 000, ale świat już słyszał o zagrożeniach ze strony wirusów komputerowych i dlatego chętnie poddał się propagandzie twórców oprogramowania antywirusowego. W rezultacie ci ostatni zarobili dobre pieniądze i zrobili znakomitą rezerwę na przyszłość, podczas gdy prawdziwe obrażenia od Michała Anioła nie były zbyt duże.

Stosunkowo nieszkodliwy wirus, który przedostał się przez dyskietki do sektorów rozruchowych komputera, gdzie był nieaktywny. Dopiero 6 marca (urodziny Michała Anioła) złośliwe oprogramowanie uaktywniło się i wymazało wszystkie dane z komputera. W rzeczywistości liczba zainfekowanych systemów nie przekroczyła 10 000, ale świat już słyszał o zagrożeniach ze strony wirusów komputerowych i dlatego chętnie poddał się propagandzie twórców oprogramowania antywirusowego. W rezultacie ci ostatni zarobili dobre pieniądze i zrobili znakomitą rezerwę na przyszłość, podczas gdy prawdziwe obrażenia od Michała Anioła nie były zbyt duże.

5. "Win95.CIH", 1998, wykasował BIOS i wyłączył do 500 000 komputerów

Jego inicjały to niesławny i bardzo niebezpieczny wirus, wynaleziony przez pewnego tajwańskiego studenta CIH. Do penetracji komputerów użył wszystkich metod, w tym dystrybucji przez e-mail, na wymiennych nośnikach pamięci, po prostu przez Internet. Jednocześnie dość umiejętnie ukrył się wśród plików innych programów i w żaden sposób się nie pokazał. Godzina „X” to 26 kwietnia, data wypadku w Czarnobylu, dla którego wirus otrzymał przydomek „Czarnobyl” w Runecie. Przebudzony CIH nie tylko sformatował dane, ale także wymazał zawartość BIOS-u, powodując fizyczne szkody - po tym komputer po prostu się nie włączał.

Przede wszystkim w kwietniu 1999 r. szalał Czarnobyl, niezawodnie wiadomo o 300 tysiącach zainfekowanych komputerów, głównie w krajach wschodnia Azja. Walka z wirusem zajęła jeszcze kilka lat, bojąc się, że nadejdzie kolejna data 26 kwietnia. Według niektórych szacunków w tym czasie udało mu się przeniknąć ponad pół miliona systemów na całym świecie.

6. Melissa, 1999, wiadomości spamowe

26 marca 1999 roku świat zapoznał się z masowym atakiem na usługi pocztowe. Po przeniknięciu do innego komputera Melissa wyszukała pliki aplikacji MS Outlook i arbitralnie wysłała się do pierwszych 50 odbiorców z listy kontaktów. Rozprzestrzenianie się szkodliwego oprogramowania okazało się niezwykle wysokie iw ciągu kilku dni trafiło do sieci wielu dużych firm, w tym takich gigantów IT, jak Intel i Microsoft. Mailing został przeprowadzony w imieniu właściciela zainfekowanego komputera, ale on sam tego nie podejrzewał - aby zapobiec chaosowi, wiele organizacji musiało całkowicie wyłączyć pocztę. Całkowite szkody wyrządzone przez Melissę oszacowano później na 100 milionów dolarów.

26 marca 1999 roku świat zapoznał się z masowym atakiem na usługi pocztowe. Po przeniknięciu do innego komputera Melissa wyszukała pliki aplikacji MS Outlook i arbitralnie wysłała się do pierwszych 50 odbiorców z listy kontaktów. Rozprzestrzenianie się szkodliwego oprogramowania okazało się niezwykle wysokie iw ciągu kilku dni trafiło do sieci wielu dużych firm, w tym takich gigantów IT, jak Intel i Microsoft. Mailing został przeprowadzony w imieniu właściciela zainfekowanego komputera, ale on sam tego nie podejrzewał - aby zapobiec chaosowi, wiele organizacji musiało całkowicie wyłączyć pocztę. Całkowite szkody wyrządzone przez Melissę oszacowano później na 100 milionów dolarów.

7. „Kocham cię”, 2000, kolosalne zniszczenia i okazja do zastanowienia się nad psychologią

Znany również jako „Loveletter”, „The Love Bug” lub po prostu „romantyczny”, wirus ten został stworzony przez wykwalifikowanych atakujących, którzy wykorzystywali słabości ludzka natura. Bardzo niewielu pracowników biurowych, którzy otrzymali wiadomość e-mail z tekstem „Kocham Cię” i jakimś załącznikiem, było czujnych i włączyło program antywirusowy. Większość od razu otworzyła załączony plik, wypuszczając potwora na wolność – w przyszłości „romantyk” zachowywał się tak samo jak jego poprzedniczka Melissa.

Znany również jako „Loveletter”, „The Love Bug” lub po prostu „romantyczny”, wirus ten został stworzony przez wykwalifikowanych atakujących, którzy wykorzystywali słabości ludzka natura. Bardzo niewielu pracowników biurowych, którzy otrzymali wiadomość e-mail z tekstem „Kocham Cię” i jakimś załącznikiem, było czujnych i włączyło program antywirusowy. Większość od razu otworzyła załączony plik, wypuszczając potwora na wolność – w przyszłości „romantyk” zachowywał się tak samo jak jego poprzedniczka Melissa.

Oprócz bardzo szybkiego infekowania komputerów „I Love You” wykradał również tajne hasła, co zwiększało szkody. Specyficzna cecha wirusa pozwoliła mu rozprzestrzenić się na cały świat – złośliwe oprogramowanie zainfekowało w tym czasie do 10% wszystkich komputerów na świecie. W tym celu wielu ekspertów całkiem słusznie nazwało go „najbardziej złośliwym w historii”. W rzeczywistości szkody wyniosły około 5,5 miliarda dolarów.

8. „Nimda”, 2001, wirus z prawami administratora

Opracowany w Chinach, opublikowany w Internecie 18 września 2001 roku, w ciągu zaledwie 22 minut stał się najbardziej rozpowszechnionym szkodliwym oprogramowaniem w sieci. Nimda został zaprojektowany bardzo inteligentnie, a zasada jego działania polega na tym, że wirus przede wszystkim otrzymał uprawnienia administratora na zainfekowanych komputerach, po czym nie było mu trudno dostać się do jakichkolwiek ustawień. Właściwie nazwa „Nimda” to „admin”, ale na odwrót wirus zachowywał się dokładnie tak, jak administrator systemu, który przełączył się na ciemna strona siły - nie stworzyły, ale zniszczyły systemy komputerowe.

9. „My Doom”, 2004, lider wskaźnika infekcji sieci

Stosunkowo prosty wirus, który generował ogromną ilość spamu i fizycznie zatkał kanały transmisji danych. Każdy z nowo zainfekowanych komputerów wysyłał jeszcze więcej śmieci informacyjnych ze złośliwym kodem, liczba źródeł zagrożeń rosła jak lawina. Trudno było również powstrzymać tę inwazję, ponieważ wirus blokował dostęp zainfekowanych systemów do stron internetowych twórców oprogramowania antywirusowego, a także do usług aktualizacji firmy Microsoft. Co więcej, w końcu „My Doom” zorganizował nawet atak DDoS na samą witrynę firmy Redmond.

10. Conficker, 2008, nieuchwytny i bardzo niebezpieczny

Bardzo podstępny wirus, napisany specjalnie do działania w systemie Microsoft Windows. Wykorzystując luki w systemie operacyjnym, Conficker został niezauważony przez programy antywirusowe, a on sam przede wszystkim zablokował dostęp do aktualizacji ich baz danych. Następnie wyłączono aktualizacje dla samego systemu operacyjnego, zmieniono nazwy usług, a wirus został zarejestrowany w różnych zakamarkach systemu, tak że znalezienie i zniszczenie wszystkich jego fragmentów stało się prawie niemożliwe. 12 milionów zainfekowanych komputerów na świecie i chwała jednego z najniebezpieczniejszych złośliwych programów w historii.

Bardzo podstępny wirus, napisany specjalnie do działania w systemie Microsoft Windows. Wykorzystując luki w systemie operacyjnym, Conficker został niezauważony przez programy antywirusowe, a on sam przede wszystkim zablokował dostęp do aktualizacji ich baz danych. Następnie wyłączono aktualizacje dla samego systemu operacyjnego, zmieniono nazwy usług, a wirus został zarejestrowany w różnych zakamarkach systemu, tak że znalezienie i zniszczenie wszystkich jego fragmentów stało się prawie niemożliwe. 12 milionów zainfekowanych komputerów na świecie i chwała jednego z najniebezpieczniejszych złośliwych programów w historii.

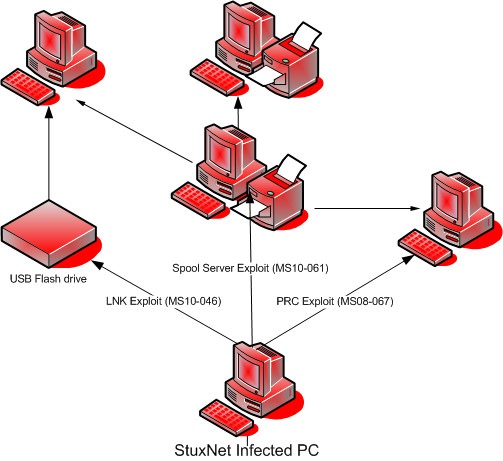

11. "Win32/Stuxnet", 2010, pierwszy wirus stworzony dla systemów przemysłowych

Po raz pierwszy wykryty 17 czerwca 2010 r. przez Siergieja Ulasena, specjalistę ds. bezpieczeństwa informacji z białoruskiej firmy VirusBlokAda, który obecnie pracuje w Kaspersky Lab. Osobliwość"Win32/Stuxnet" mówi, że chociaż został napisany dla SO Windows, robak ten infekował nie tylko komputery użytkowników, ale także przemysłowe systemy automatyczne. Ten wirus stał się prawdziwą sensacją i wywołał wiele pytań, wywołując kilka skandali na poziomie międzynarodowym.

Win32/Stuxnet może wykrywać i przechwytywać przepływy danych między sterownikami Simatic S7 a stacjami roboczymi systemu Simatic WinCC SCADA opracowanymi przez firmę Siemens. I to nie tylko do odczytywania danych, ale do zastępowania ich wartości, wprowadzając tym samym zniekształcenia w działaniu zautomatyzowanych systemów. Stosowane są w fabrykach, lotniskach, elektrowniach itp. Wirus w rzeczywistości jest przeznaczony do sabotażu i szpiegostwa, a jeśli to konieczne, łatwo niszczy zainfekowany system, wydając oczywiście niemożliwe polecenia do jednego lub drugiego węzła. Z wielu powodów został sklasyfikowany jako złośliwe oprogramowanie „bojowe”, czyli potężna broń stworzona specjalnie w czyimś interesie.

Najpopularniejsza wersja mówi, że jest to dzieło izraelskich służb wywiadowczych, które przy wsparciu swoich amerykańskich kolegów chciały w ten sposób uderzyć w irański przemysł jądrowy. Dowód na to jest tylko pośredni, jak słowo „MYRTUS”, rzekomo znalezione gdzieś w trzewiach kodu robaka. Albo znaleziona tam data, 9 maja 1979 - dzień egzekucji Habiba Elganyana, dość wpływowego irańskiego przemysłowca i Żyda z narodowości. Potem pojawiła się książka Confronting and Concealing: Covert Wars Obamy and the Amazing Use of American Power autorstwa amerykańskiego dziennikarza Davida Sangera. Otwarcie napisał, że rozwój i uruchomienie Win32/Stuxnet jest częścią amerykańskiego tajnego programu „Igrzyska Olimpijskie” skierowanego przeciwko Iranowi.

Wykrycie wirusa Win32/Stuxnet jest niezwykle trudne, ponieważ do ukrywania się używa legalnych certyfikatów cyfrowych wydanych przez Realtek i JMicron. Ponadto szkodnik wykorzystuje jednocześnie 4 luki w systemie operacyjnym Windows, z których trzy stały się znane dopiero po odkryciu. Czwarty to mniej lub bardziej zbadana „luka zero-day”, „zero-day”, a wirus rozprzestrzenia się za pośrednictwem dysków flash – jednego z najpowszechniejszych nośników danych na świecie.

Eugene Kaspersky: czas na proste rozwiązania się skończył

Szef firmy o tej samej nazwie i jeden z uznanych rosyjskich guru w sprawach bezpieczeństwa informacji jest przekonany, że nie należy spodziewać się świetlanej przyszłości. Wręcz przeciwnie, stopień ryzyka ataku będzie rósł z każdym rokiem, a następna metoda penetracji będzie o rząd wielkości bardziej wyrafinowana niż poprzednia. A nikt w świecie totalnego szpiegostwa, wąsko ukierunkowanych ataków i zintegrowanego podejścia do przełamywania barier ochronnych nie może czuć się niewrażliwy. Jak zwykli użytkownicy oraz duże korporacje – wykorzystanie szkodliwego oprogramowania podyktowane jest nie tylko żądzą zysku, ale także ambicjami politycznymi.

Szef firmy o tej samej nazwie i jeden z uznanych rosyjskich guru w sprawach bezpieczeństwa informacji jest przekonany, że nie należy spodziewać się świetlanej przyszłości. Wręcz przeciwnie, stopień ryzyka ataku będzie rósł z każdym rokiem, a następna metoda penetracji będzie o rząd wielkości bardziej wyrafinowana niż poprzednia. A nikt w świecie totalnego szpiegostwa, wąsko ukierunkowanych ataków i zintegrowanego podejścia do przełamywania barier ochronnych nie może czuć się niewrażliwy. Jak zwykli użytkownicy oraz duże korporacje – wykorzystanie szkodliwego oprogramowania podyktowane jest nie tylko żądzą zysku, ale także ambicjami politycznymi.

Brak wyjścia? Dlaczego, według firmy Kaspersky, która je opracowuje, profesjonalne oprogramowanie antywirusowe nadal pomaga skutecznie przeciwstawiać się lwią część zagrożeń. Konieczna jest tylko zmiana metody walki – jeśli hakerzy opanują inne, niestandardowe metody, to do obrony przed ich atakami potrzebna jest nowa generacja broni. Są to rozbudowane kompleksy oprogramowania antywirusowego, opracowane z uwzględnieniem specyfiki prowadzenia biznesu i użytkowania systemów komputerowych w konkretnej firmie. A zwykłe antywirusy, które można kupić na dysku w sklepie, czas wyrzucić na śmietnik historii – czas na proste rozwiązania to już przeszłość.

Nie umiejętności, ale ilość - jakie jest główne niebezpieczeństwo współczesnych wirusów

Prawdziwi profesjonalni twórcy wirusów nie zniknęli, ale ich praca nie jest łatwa do zauważenia na tle tłumu przeciętnego złośliwego oprogramowania, które każdego dnia zalewa Internet. Wcześniej, według Sergeya Komarova, szefa działu rozwoju oprogramowania antywirusowego w Doctor Web, wszystko było znacznie ciekawsze. Każdy nowy wirus był dziełem sztuki, poradzenie sobie z nim uważano za zaszczyt, była to walka intelektów. A współczesne rzemiosło jest prymitywne, łatwo je zneutralizować, ale problem polega na tym, że jest zbyt wiele wirusów. Niestety, niemożliwe jest stworzenie pewnego rodzaju uniwersalnej ochrony przed wszystkim na raz, a twórcy oprogramowania antywirusowego nie mogą wydać „lekarstwa” dla każdego nowego robaka lub trojana z taką samą prędkością, z jaką się pojawiają.

Prawdziwi profesjonalni twórcy wirusów nie zniknęli, ale ich praca nie jest łatwa do zauważenia na tle tłumu przeciętnego złośliwego oprogramowania, które każdego dnia zalewa Internet. Wcześniej, według Sergeya Komarova, szefa działu rozwoju oprogramowania antywirusowego w Doctor Web, wszystko było znacznie ciekawsze. Każdy nowy wirus był dziełem sztuki, poradzenie sobie z nim uważano za zaszczyt, była to walka intelektów. A współczesne rzemiosło jest prymitywne, łatwo je zneutralizować, ale problem polega na tym, że jest zbyt wiele wirusów. Niestety, niemożliwe jest stworzenie pewnego rodzaju uniwersalnej ochrony przed wszystkim na raz, a twórcy oprogramowania antywirusowego nie mogą wydać „lekarstwa” dla każdego nowego robaka lub trojana z taką samą prędkością, z jaką się pojawiają.

Należy rozumieć, że wcześniejsze wirusy były tworzone albo przez entuzjastycznych hakerów z „miłości do sztuki”, albo wytrawnych profesjonalistów na zlecenie dużych klientów. A dziś złośliwe oprogramowanie jest niemal otwarcie sprzedawane w sieci i wpada w ręce zwykłych oszustów. Ich celem jest jak najwięcej oszukać. więcej osób, wszelkimi sposobami, aby wyłudzić cenne informacje, numery kont i hasła, aby zmusić ich do przekazania przynajmniej kilku kopiejek na figurantowi. W skrajnych przypadkach możesz po prostu wysyłać spam i „zarabiać” na nim jako pośrednik. Żadnych zasad moralnych, tylko chciwość zysku, a jeśli teraz to nie wyszło, to jutro próby będą kontynuowane, ale z nowym wirusem. Nie wszyscy użytkownicy są nawet świadomi podstawowych aspektów bezpieczeństwa informacji – czy można się dziwić, że złośliwe oprogramowanie niezmiennie znajduje nowe ofiary?